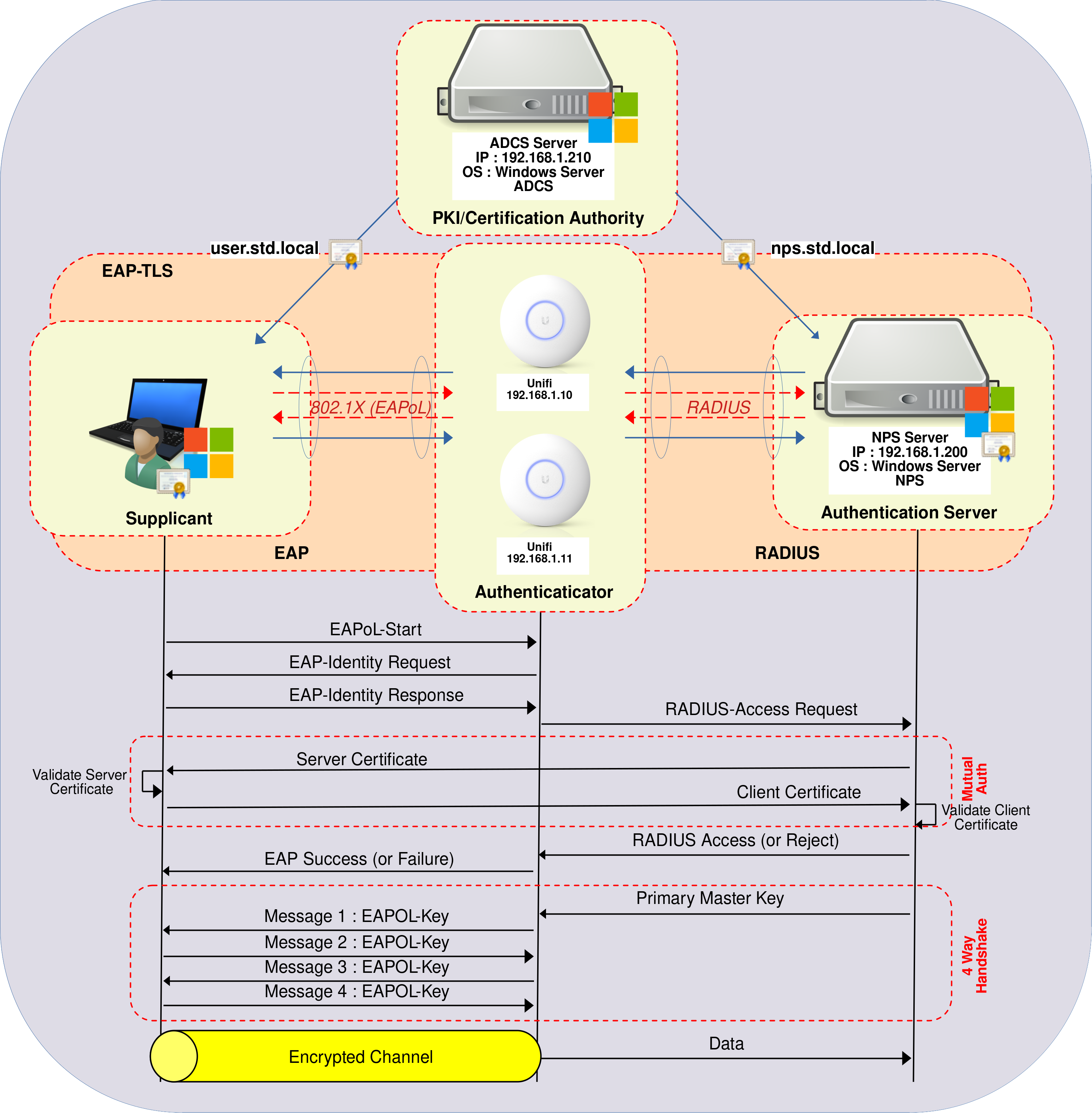

Comment déployer WPA Enterprise EAP-TLS sur le WiFi UniFi

- Mise à jour le 26 févr. 2025

J'ai précédemment montré comment configurer une architecture WPA Enterprise avec PEAP-MSCHAPv2. L'article est disponible ici. Cependant, comme mentionné, et bien que cela soit relativement simple à configurer, cela peut ne pas être considéré comme la manière la plus sécurisée de protéger son WiFi. Si la sécurité est une priorité pour vous ou votre entreprise, je vous recommande vivement d'utiliser EAP-TLS à la place. Et bonne nouvelle, c'est précisément de cela dont nous allons discuter ici !

Dans ce guide, nous allons voir comment mettre en œuvre un accès WPA Enterprise en utilisant le protocole le plus sécurisé pour les connexions WiFi : EAP-TLS.

Nous nous concentrerons sur la configuration d'une architecture orientée Microsoft et Ubiquiti. Comme EAP-TLS repose sur une PKI, il nécessite une Autorité de Certification (CA). Par conséquent, nous configurerons également les Services de Certificats Active Directory (AD CS) pour distribuer des certificats à la fois aux Supplicants (stations utilisateurs) et au serveur d'authentification, qui sera un serveur NPS (le serveur RADIUS de Microsoft).

- Les améliorations et avantages de WPA Enterprise sont les suivants :

- Authentification utilisateur renforcée par rapport au standard WPA : avec l'utilisation du protocole Extensible Authentication Protocol (EAP).

- Identifiants utilisateur individuels : chaque utilisateur dispose de ses propres identifiants, généralement sous forme de nom d'utilisateur et de mot de passe ou de certificats numériques.

- Authentification et gestion centralisées : par exemple en utilisant le protocole RADIUS.

- Contrôle précis de l'accès des utilisateurs : nous pouvons facilement ajouter ou supprimer l'accès des utilisateurs.

Services de Certificats Active Directory (AD CS)

Les Services de certificats Active Directory (AD CS) permettent la délivrance et la gestion des certificats d'infrastructure à clé publique (PKI). Dans cette configuration, il facilitera la fourniture de certificats qui permettront à chaque utilisateur dans un Active Directory de s'authentifier de manière sécurisée auprès d'un serveur RADIUS.

Installation du rôle AD CS

Nous avons deux options pour installer le rôle AD CS : en utilisant une console PowerShell ou via l'interface graphique.

PowerShell

- Pour une installation rapide en utilisant PowerShell, exécuter la commande suivante :

PS C:\Users\administrator.STD> Add-WindowsFeature Adcs-Cert-Authority -IncludeManagementTools

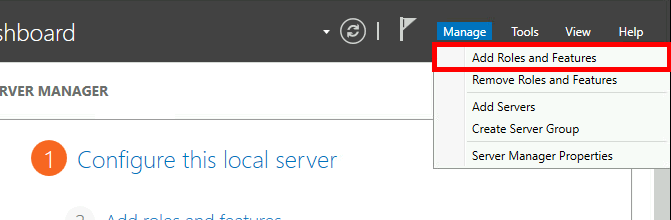

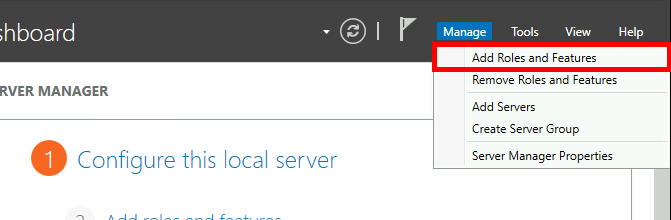

Interface Utilisateur Graphique (GUI)

- Utilisant le tableau de bord du Gestionnaire de serveur, accéder à Ajouter des rôles et des fonctionnalités :

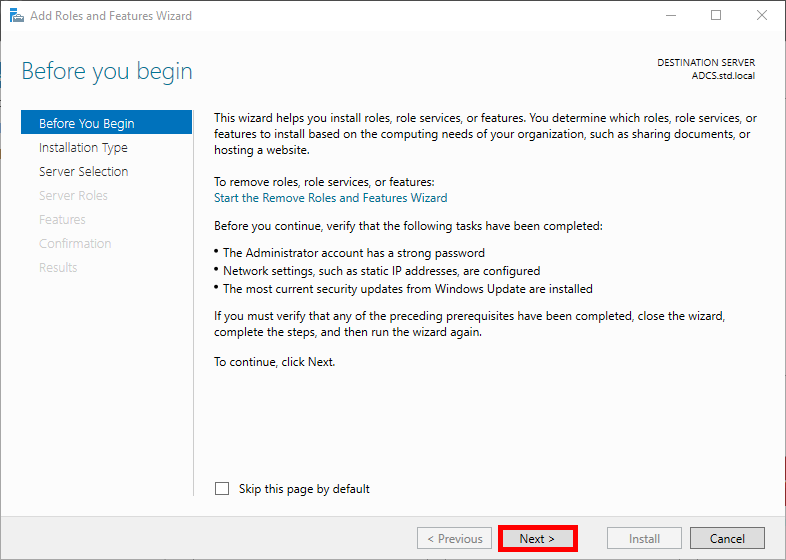

- Cliquer sur Suivant :

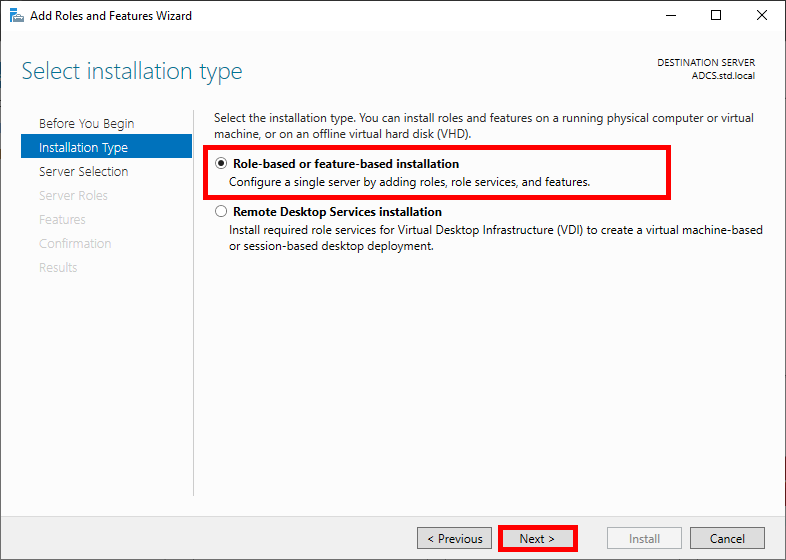

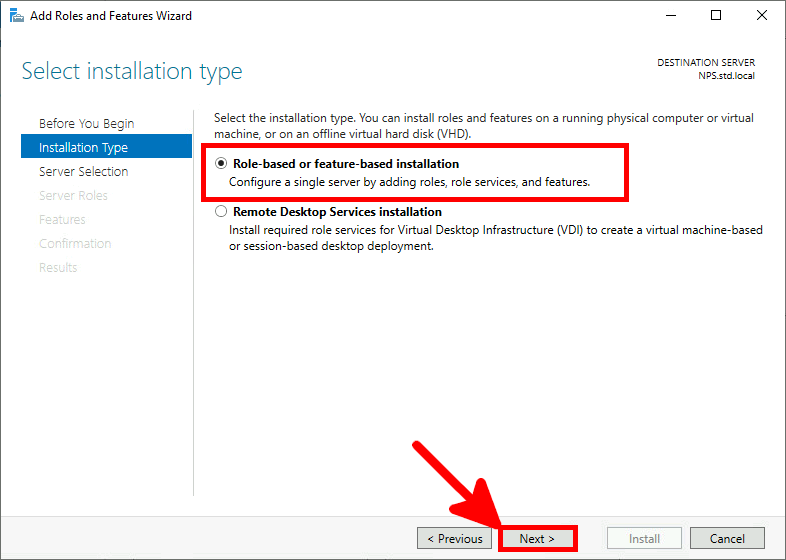

- Sélectionner Installation basée sur un rôle ou basée sur une fonction dans le menu Type d'installation, puis cliquer sur Suivant :

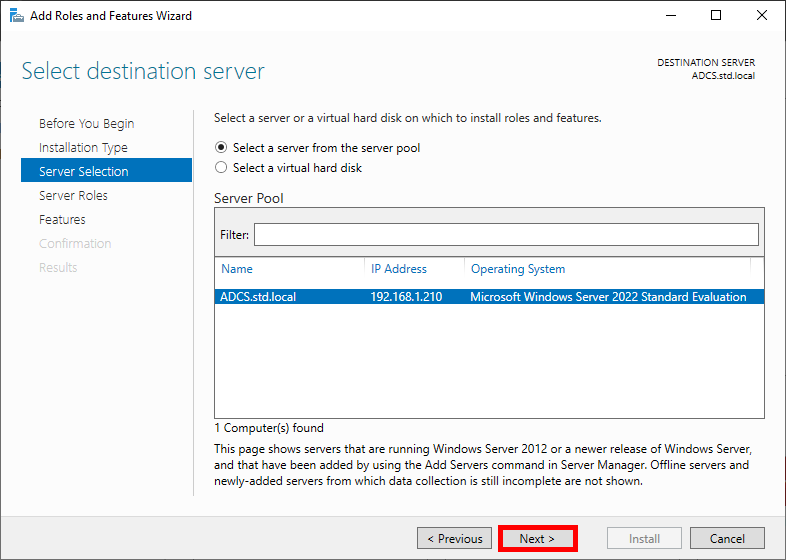

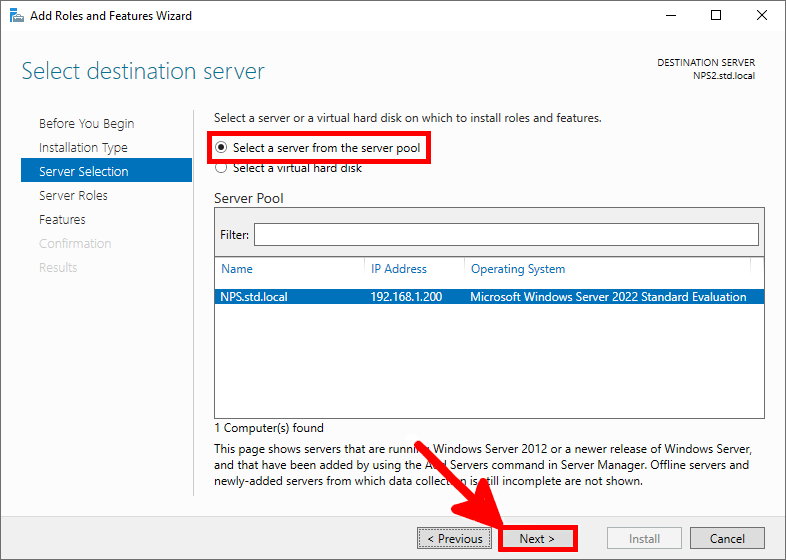

- Sélectionner votre serveur AD CS et cliquer sur Suivant :

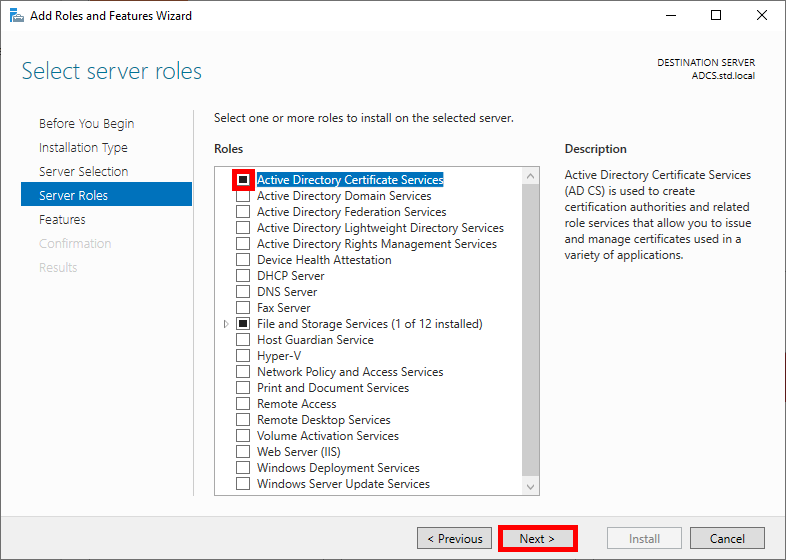

- Cocher la case Services de certificats Active Directory et cliquer sur Suivant :

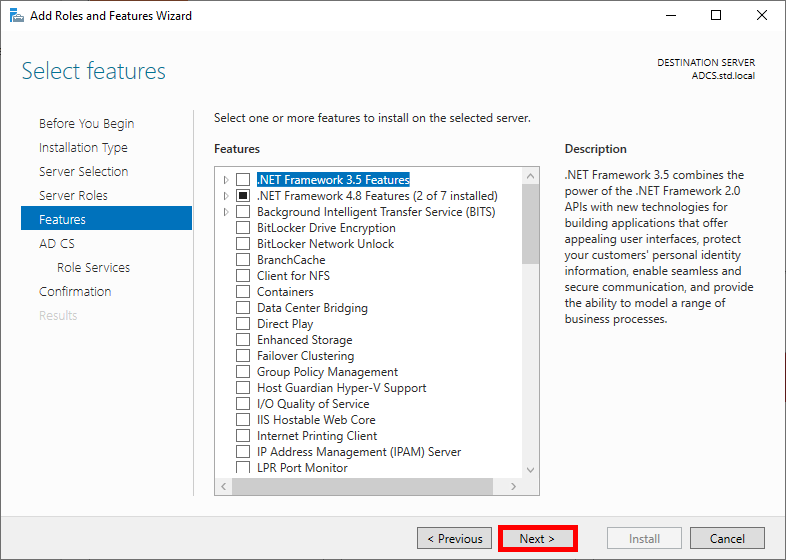

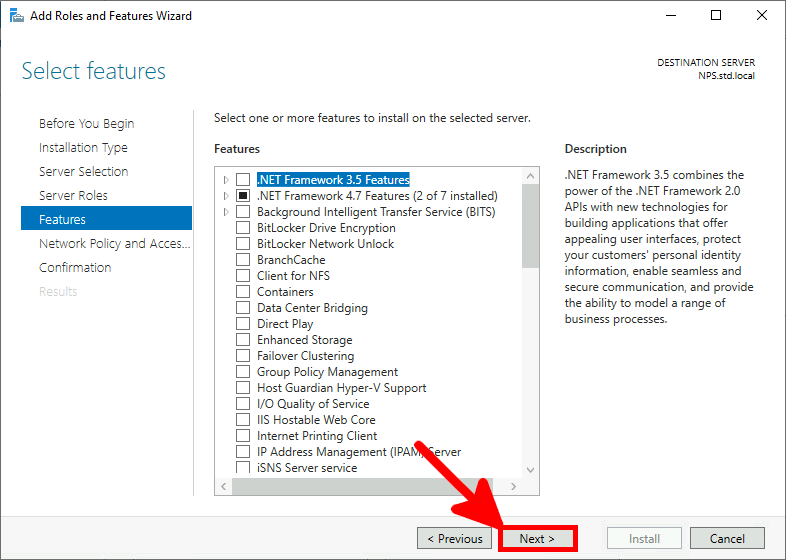

- Cliquer sur Suivant dans le menu Fonctionnalités :

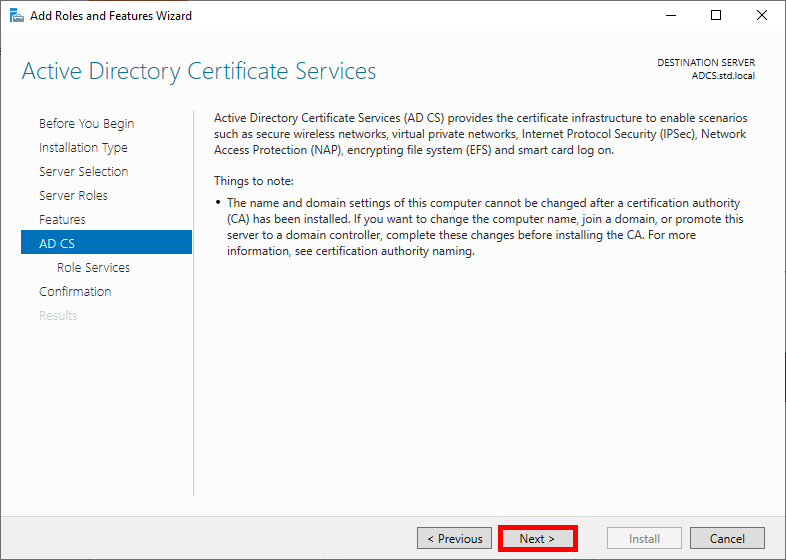

- Lire la description des Services de certificats Active Directory si on est mautivé, puis cliquer sur Suivant :

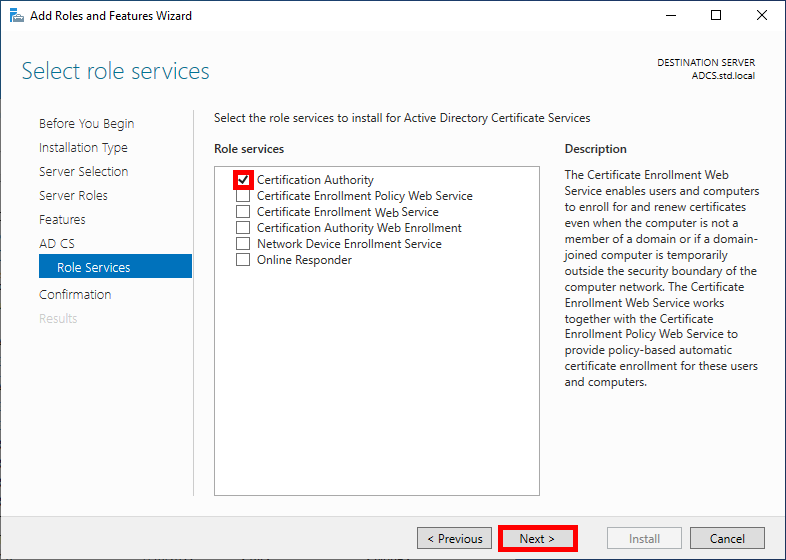

- Cocher la case Autorité de certification et cliquer sur Suivant :

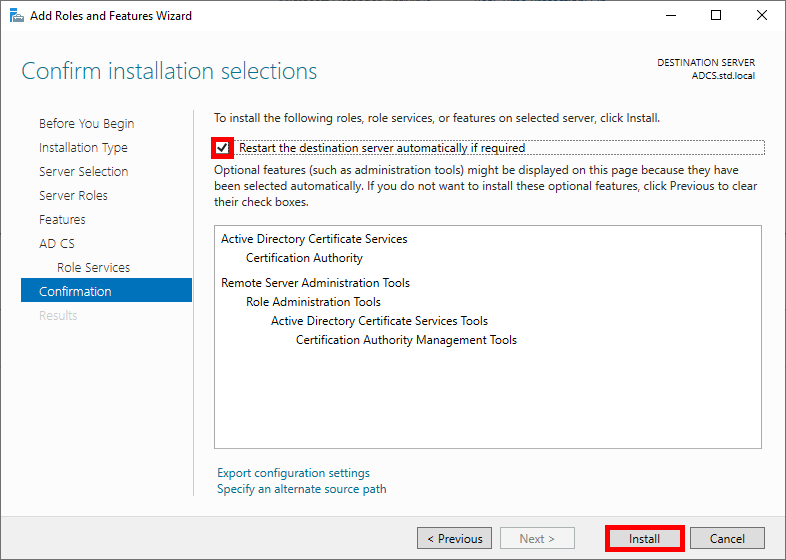

- Cliquer sur Suivant pour continuer :

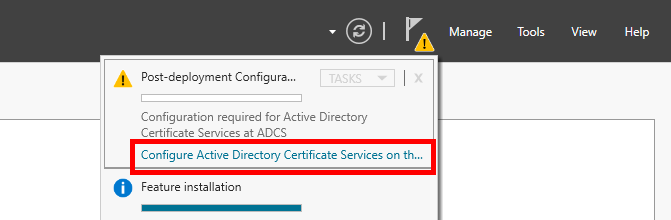

- Ouvrir le tableau de bord du Gestionnaire de serveur et accéder à la Configuration après déploiement :

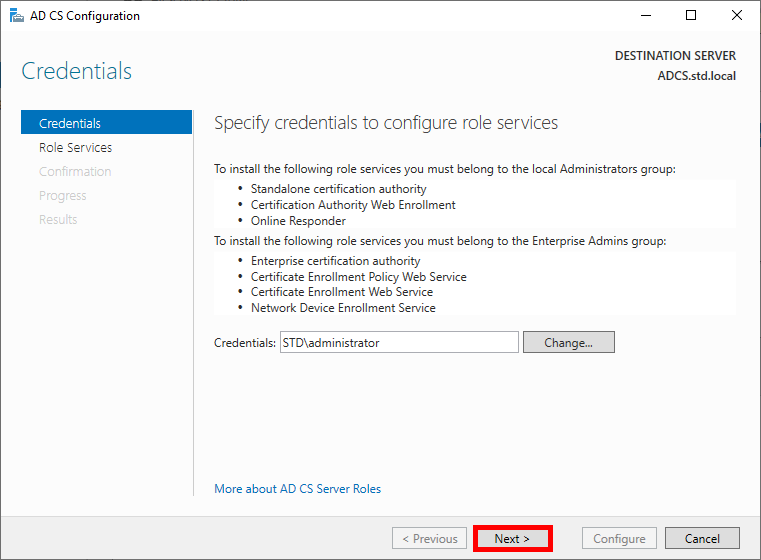

- Modifier les informations d'identification par défaut si nécessaire, puis cliquer sur Suivant :

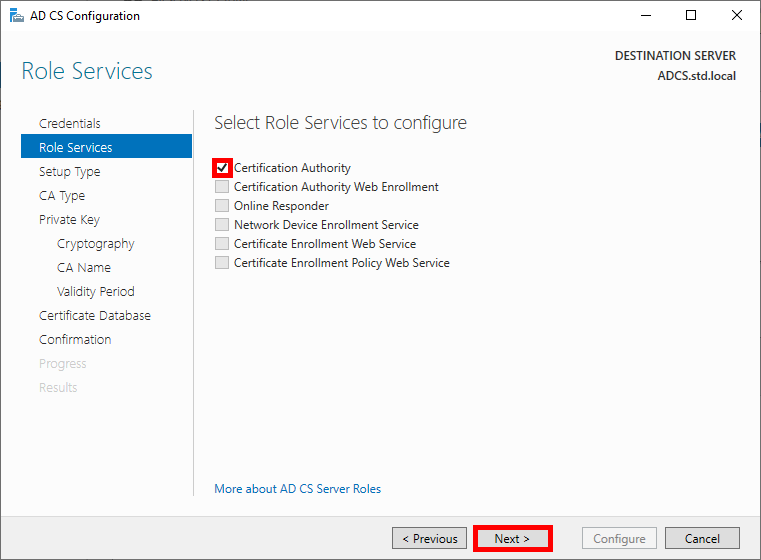

- Sélectionner le rôle Autorité de certification et cliquer sur Suivant pour continuer :

- Choisir Autorité de certification Enterprise et cliquer sur Suivant :

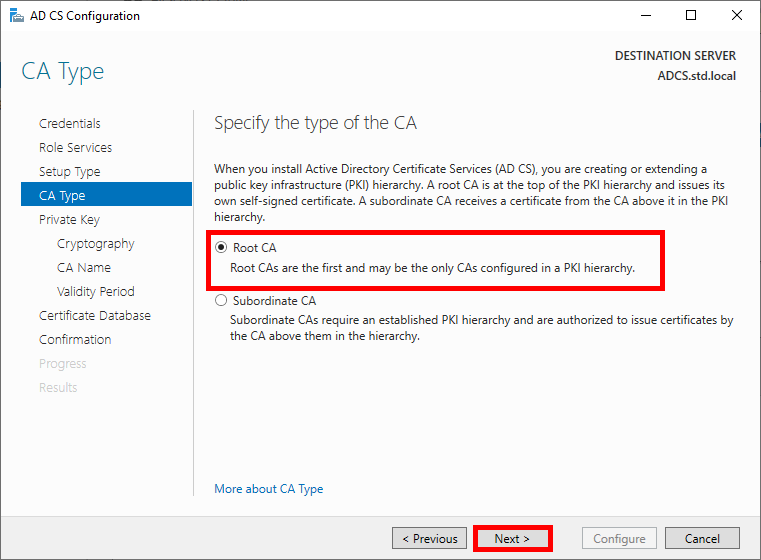

- Sélectionner Root CA :

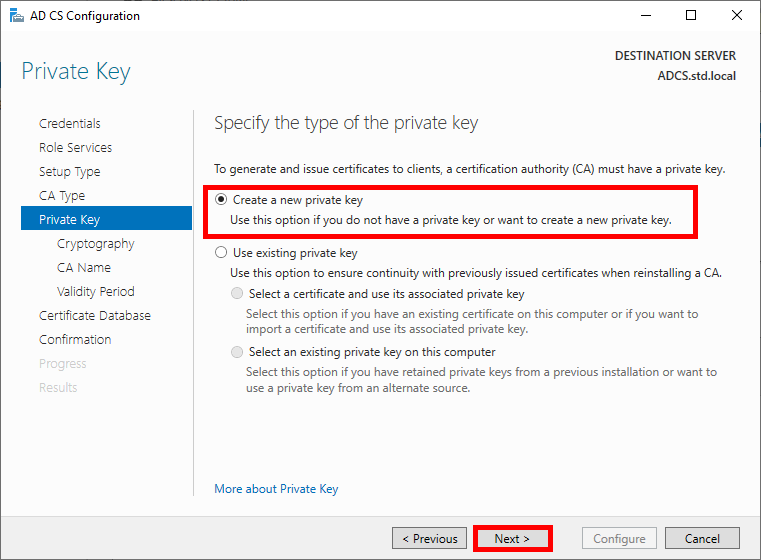

- Nous créons une toute nouvelle clé privée :

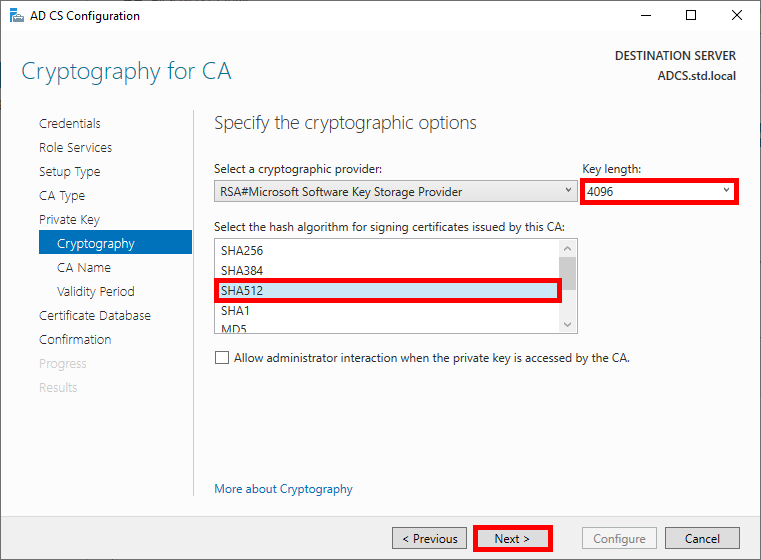

- Choisir les options cryptographiques appropriées :

- Spécifier le nom de l'Autorité de certification :

- Indiquer la période de validité du certificat, 10 ans semble être une bonne durée, étant donné que nous serons probablement tous morts d'ici là :

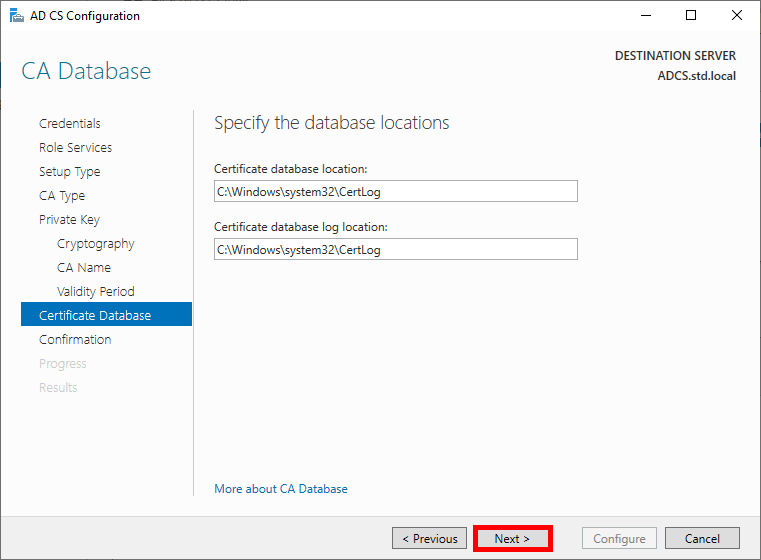

- Spécifier les emplacements de la base de données :

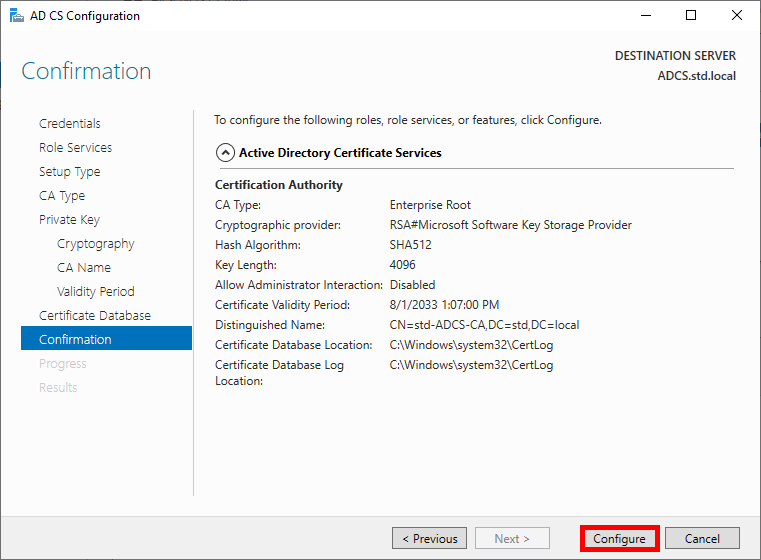

- Vérifier la configuration globale et cliquer sur Configurer pour exécuter la configuration :

- Une fois la configuration réussie, cliquer sur Fermer :

Configuration du rôle AD CS

À partir du serveur ADCS, nous devons créer deux modèles de certificat : l'un pour le Serveur d'authentification (NPS), qui permettra de générer un certificat Ordinateur, et l'autre pour les Supplicants, qui permettra aux Utilisateurs du domaine de s'authentifier.

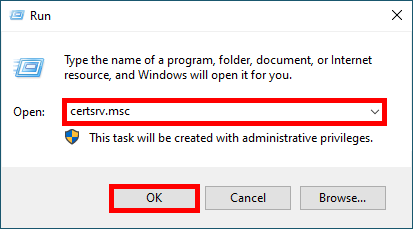

- Ouvrir la console de gestion de l'Autorité de certification :

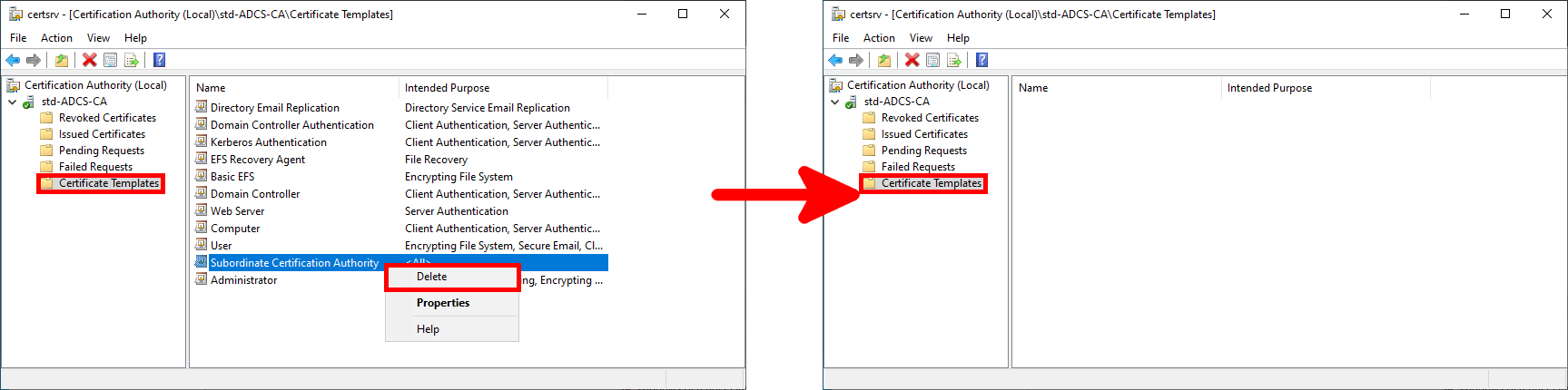

- Accéder au menu Modèles de certification et supprimer les modèles dont vous n'avez pas besoin (dans mon cas, j'ai tout supprimé car je n'utiliserai l'ADCS uniquement que dans le cas de l'authentification EAP-TLS) :

Création des modèles de certificat

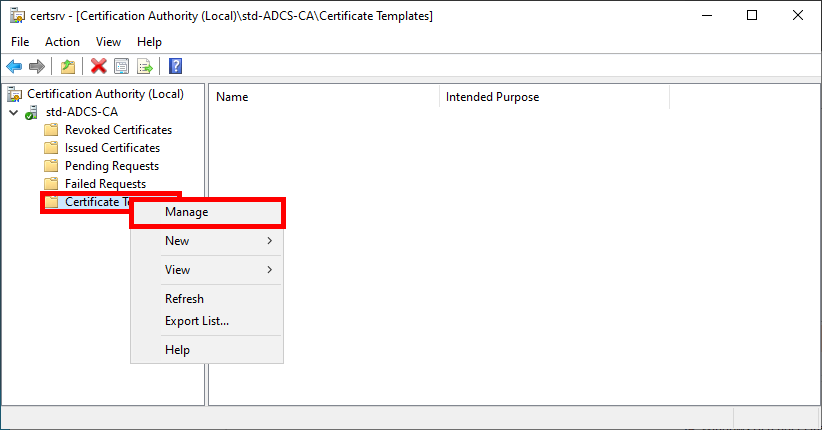

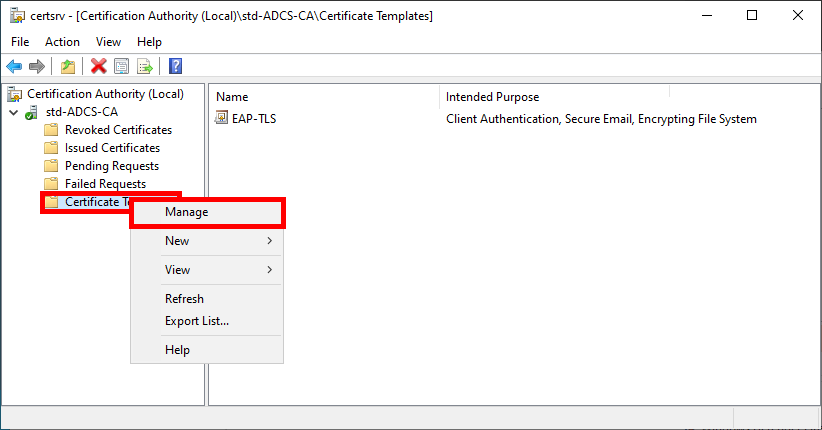

- Ouvrir la Console des modèles de certificat en faisant un clic droit sur le dossier Modèles de certificat et en sélectionnant Gérer :

Modèle de certificat pour l'authentification des utilisateurs (Pour les Supplicants)

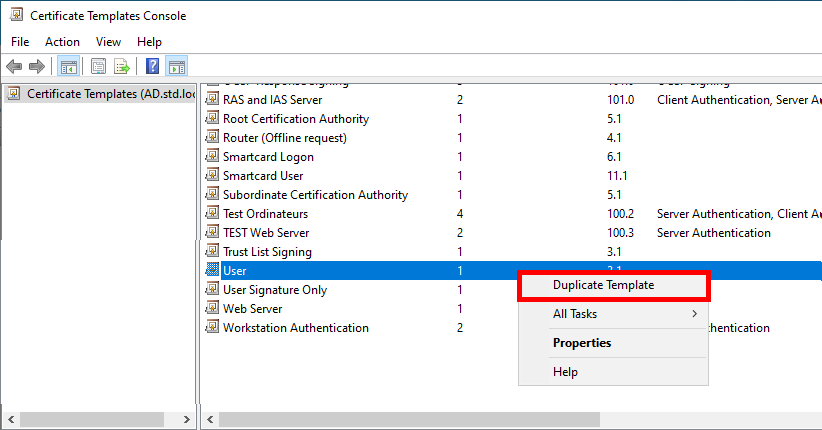

- Faire un clic droit sur Modèle utilisateur et sélectionner Dupliquer le modèle :

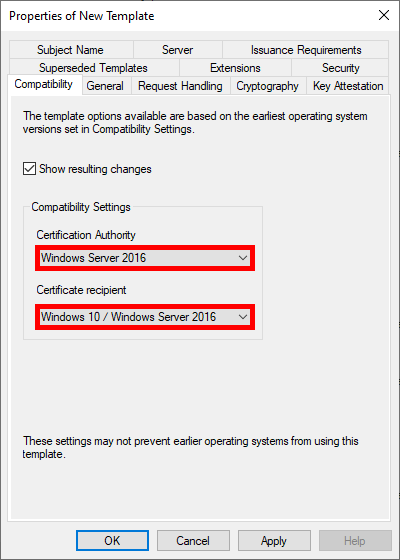

- Facultatif, mais si l'on dispose d'une architecture récente, on pourra configurer les systèmes les plus récents dans les Paramètres de compatibilité :

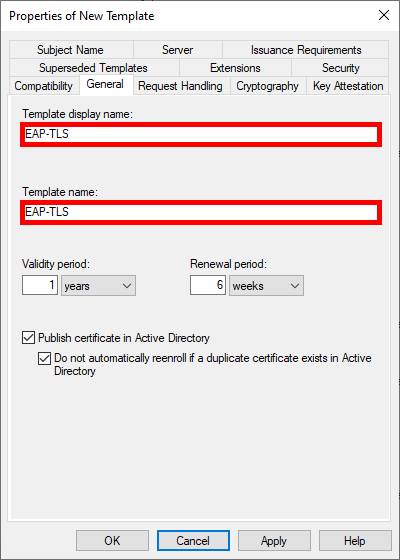

- Donner un nom au Modèle :

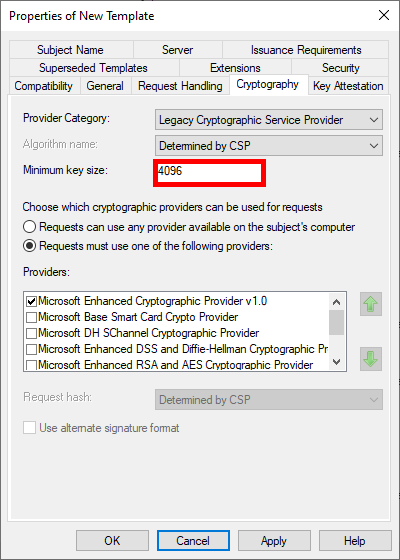

- Mettre à jour la taille de la clé :

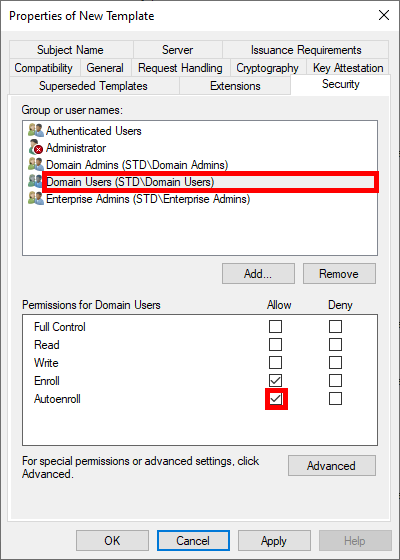

- Pour permettre le déploiement automatique des certificats via GPO, cocher la case Autoenroll pour Utilisateurs du Domaine :

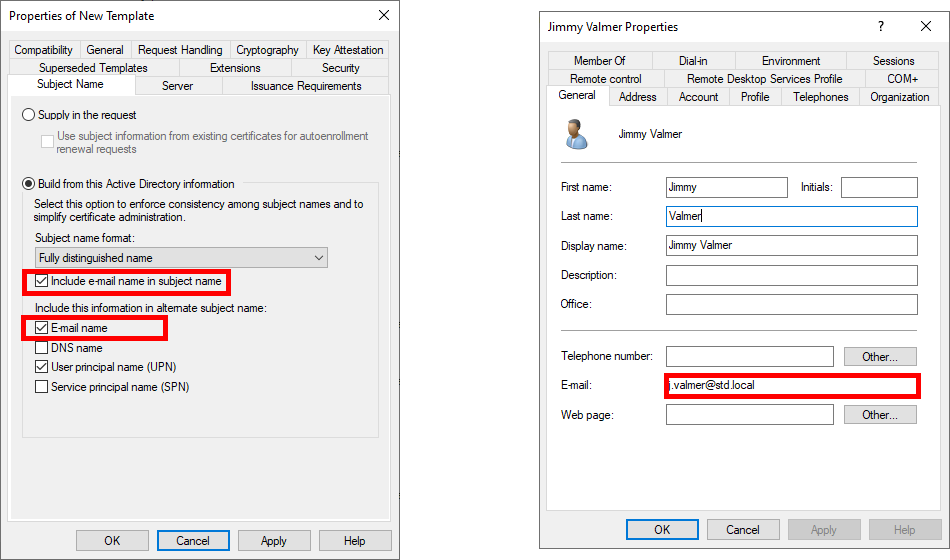

- Bien noter que l'adresse mail est requise pour les utilisateurs AD qui demanderont des certificats. Cela signifie qu'une adresse e-mail doit être saisie dans le champ utilisateur de l'Active Directory :

Enfin, cliquer sur OK pour créer le modèle.

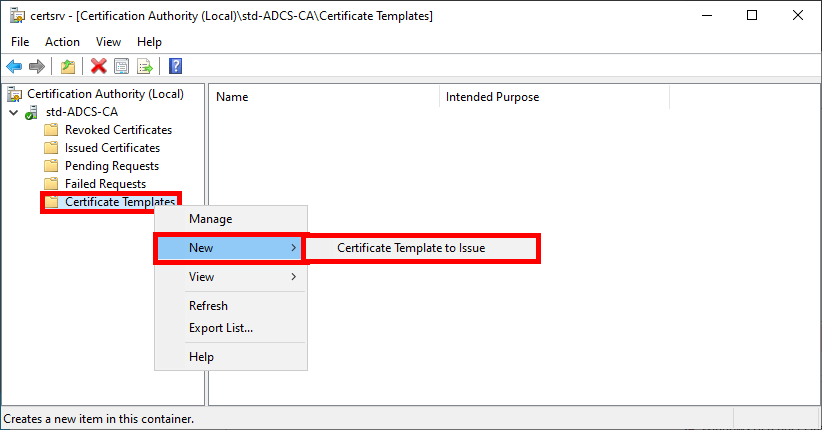

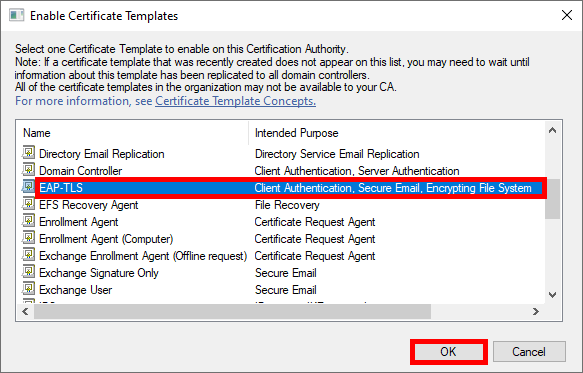

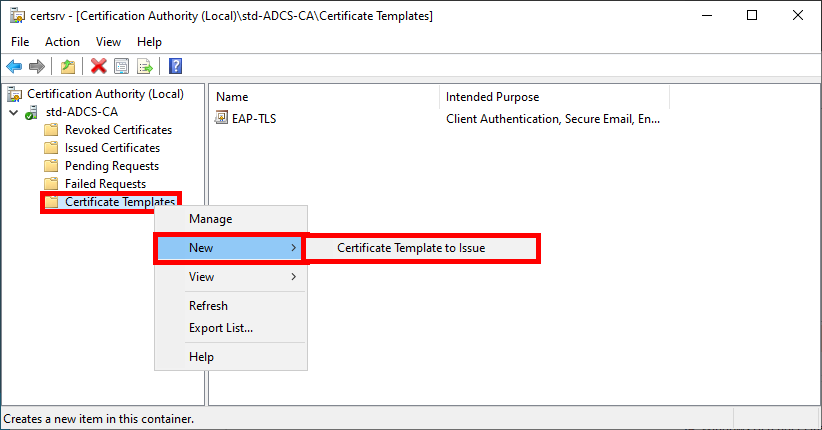

- Depuis la console de gestion de l'Autorité de certification, faire un clic droit sur Modèles de certificat et sélectionner Modèle de certificat à délivrer :

- Sélectionner le modèle EAP-TLS précédemment créé :

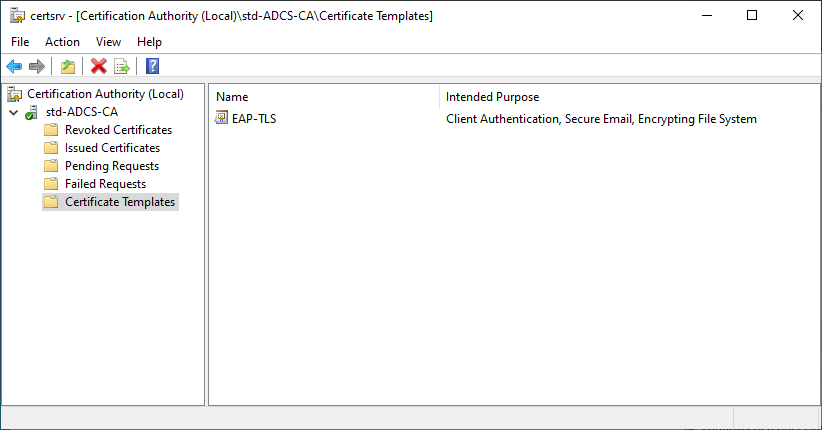

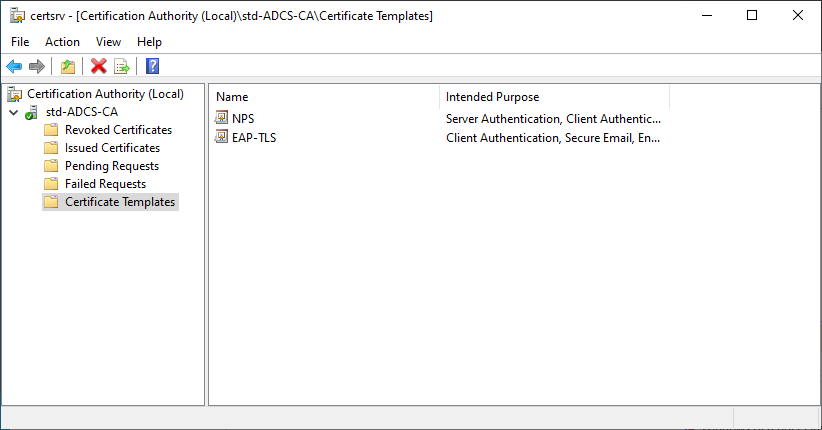

- Le modèle EAP-TLS devrait apparaître dans le dossier Modèles de certificat :

Modèle de certificat pour le serveur d'authentification (serveur NPS)

- Ouvrir la Console des modèles de certificat en faisant un clic droit sur le dossier Modèles de certificat et en sélectionnant Gérer :

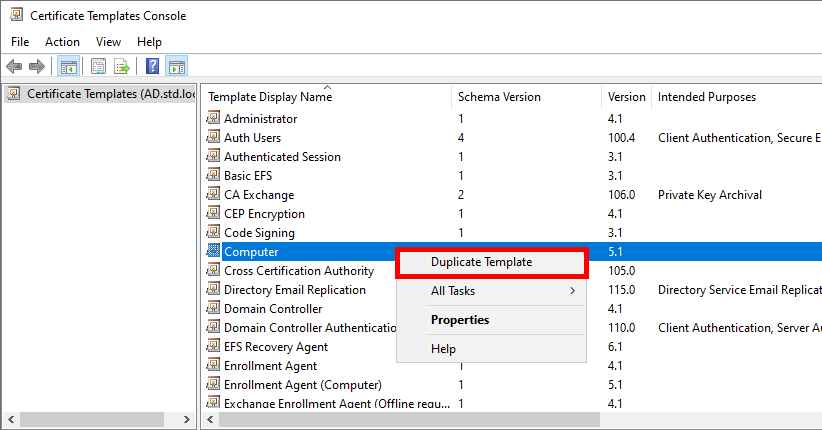

- Faire un clic droit sur Modèle d'ordinateur et sélectionner Dupliquer le modèle :

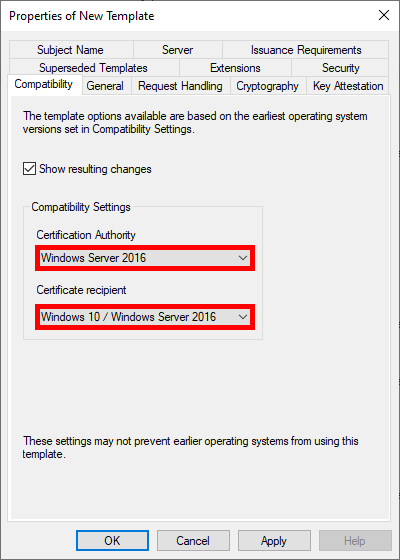

- Facultatif, mais sur une architecture récente, on pourra configurer les systèmes les plus récents dans les Paramètres de compatibilité :

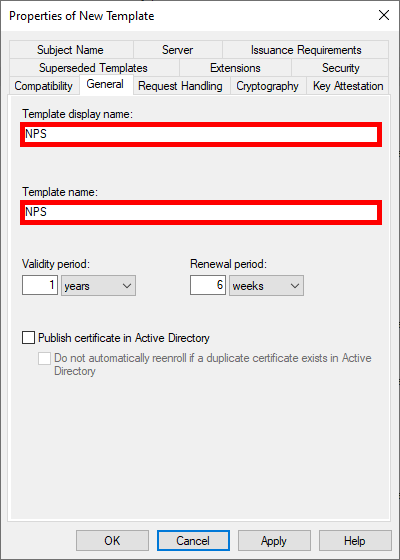

- Donner un nom au Modèle :

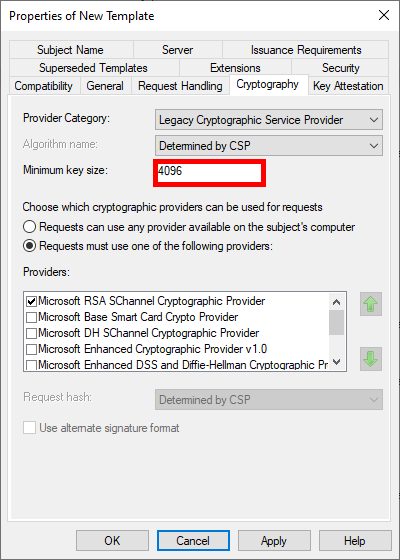

- Facultatif, on peut encore améliorer la sécurité en mettant à jour la taille de la clé :

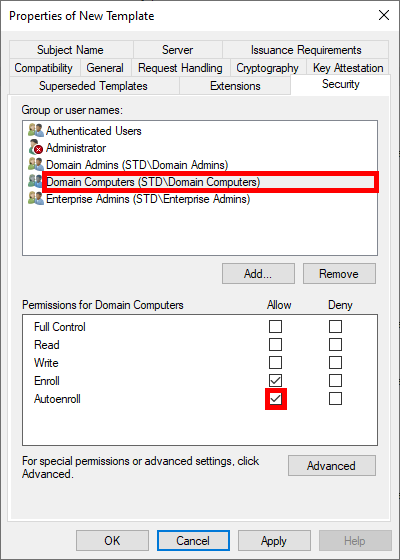

- Pour permettre le déploiement automatique des certificats via GPO, cocher la case Autoenroll pour Ordinateurs du Domaine (Optionnel: on pourra limiter l'enrôlement au seul serveur NPS en remplaçant ici le groupe Domain Computers par notre serveur NPS) :

Enfin, cliquer sur OK pour créer le modèle.

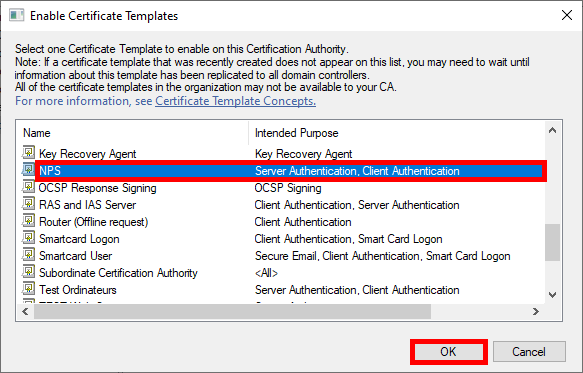

- Depuis la console de gestion de l'Autorité de certification, faire un clic droit sur Modèles de certificat et sélectionner Modèle de certificat à délivrer :

- Sélectionner le modèle NPS précédemment créé :

- Le modèle NPS devrait apparaître dans le dossier Modèles de certificat :

Serveur d'authentification (NPS)

Installation du rôle NPS

Nous avons deux options pour installer le rôle NPS : depuis une console PowerShell ou via l'interface graphique.

PowerShell

- Pour une installation rapide en utilisant PowerShell, exécuter la commande suivante :

PS C:\Users\administrator.STD> Install-WindowsFeature NPAS -Restart -IncludeManagementTools

Interface Graphique

- Utiliser le tableau de bord Server Manager et naviguer jusqu'à Add Roles and Features :

- Sélectionner Installation basée sur un rôle ou sur une fonctionnalité :

- Sélectionner le serveur :

- Sélectionner le rôle Services de stratégie et d'accès réseau :

- Cliquer sur Suivant :

- Cocher Redémarrer le serveur de destination et cliquer sur Installer :

Distribution de certificats pour le serveur NPS

Avec l'AD CS maintenant correctement configuré, nous pouvons demander un certificat d'ordinateur depuis le serveur NPS.

Manuellement via la console de gestion des certificats

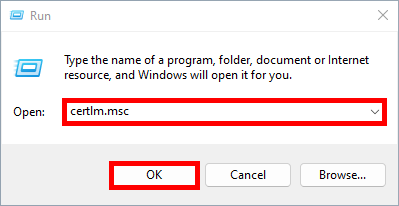

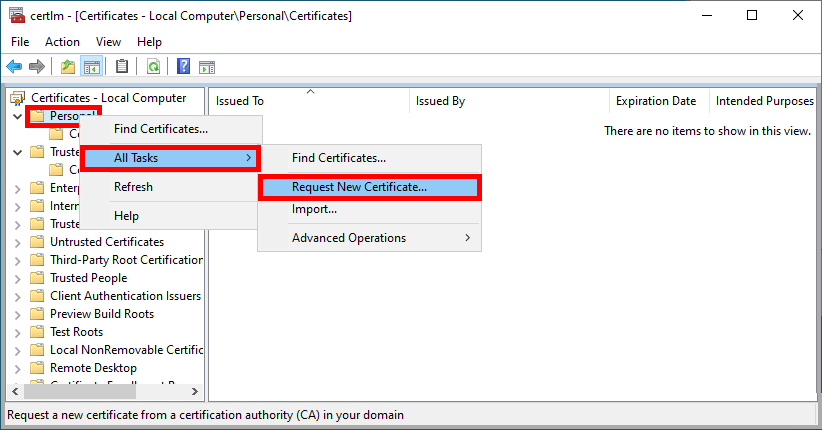

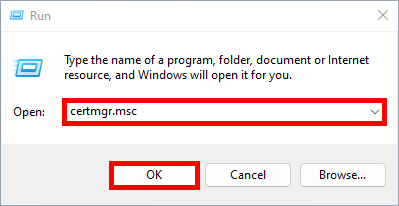

- Depuis le serveur NPS, ouvrir la Console de gestion des certificats de l'ordinateur :

- Faire un clic droit sur le dossier Personnel et sélectionner Demande de nouveau certificat… :

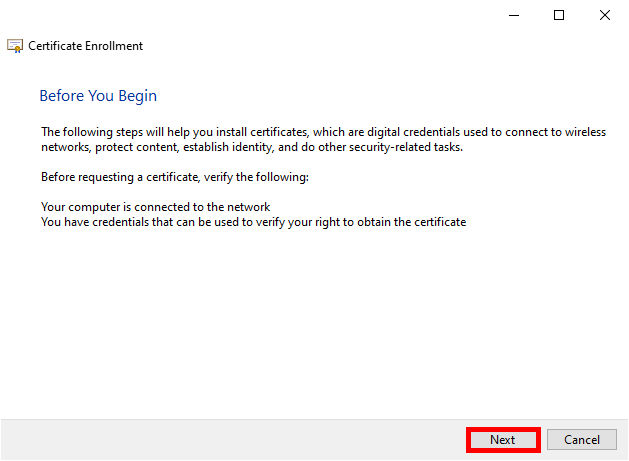

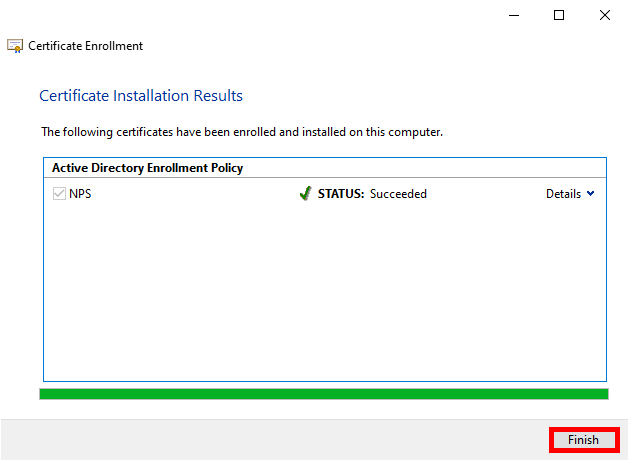

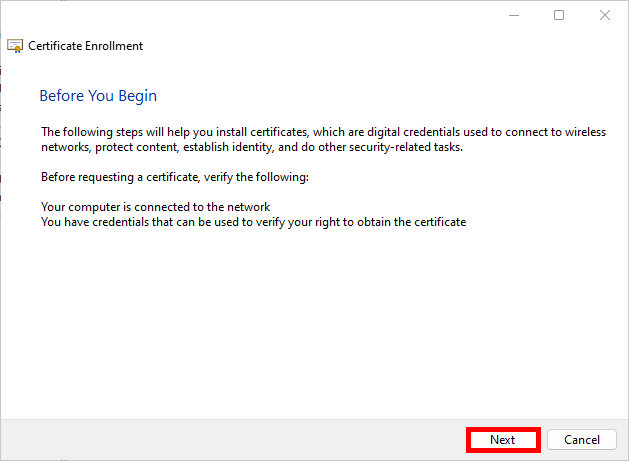

- Cliquer sur Next pour démarrer le processus d'enrôlement du certificat :

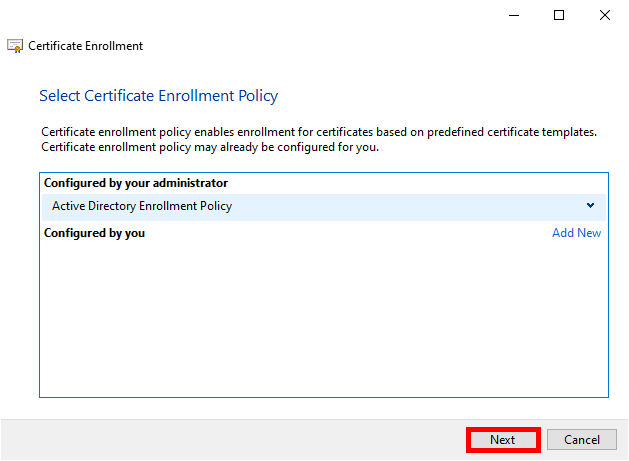

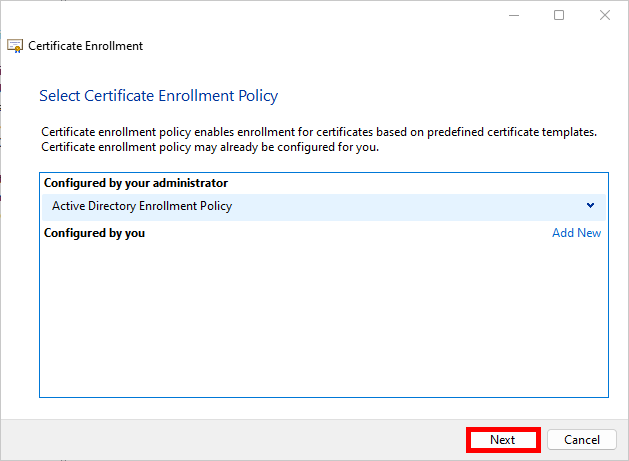

- Sélectionner la Stratégie d'enrôlement Active Directory et cliquer sur Next pour continuer :

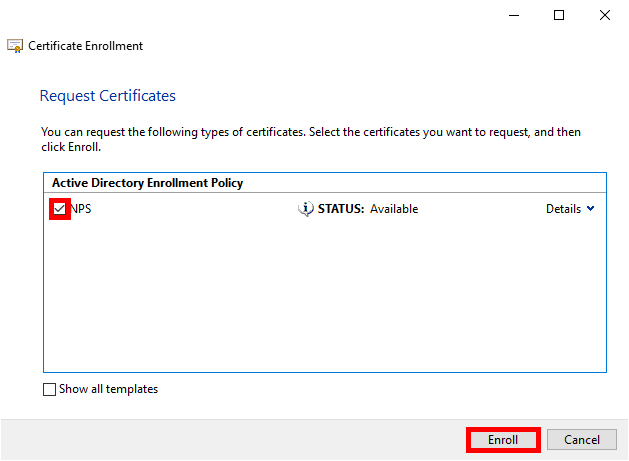

- Sélectionner la Stratégie NPS définie précédemment et cliquer sur Enroll :

- Cliquer simplement sur Terminer une fois le processus d'enrôlement terminé :

- Après avoir cliqué sur Rafraichir, devrait apparaître le certificat d'ordinateur :

Automatiquement via la stratégie de groupe (GPO)

Pour automatiser le processus de renouvellement du certificat, nous pouvons créer une GPO.

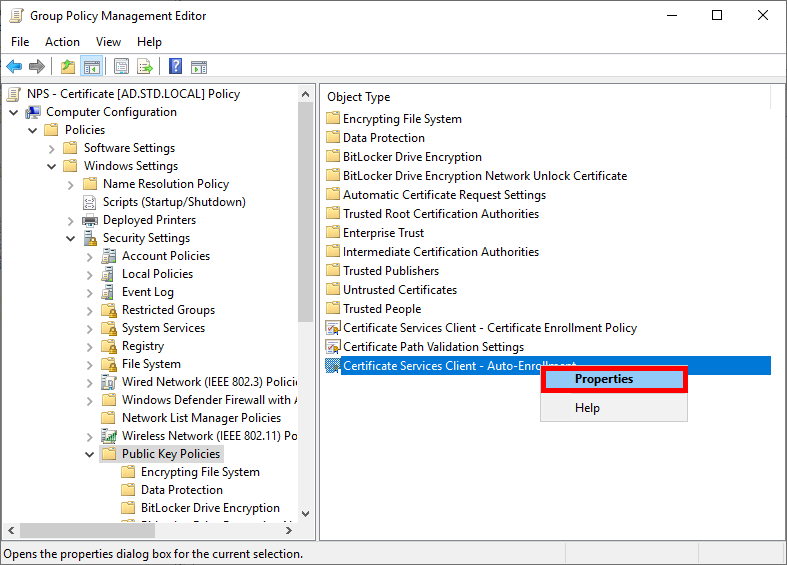

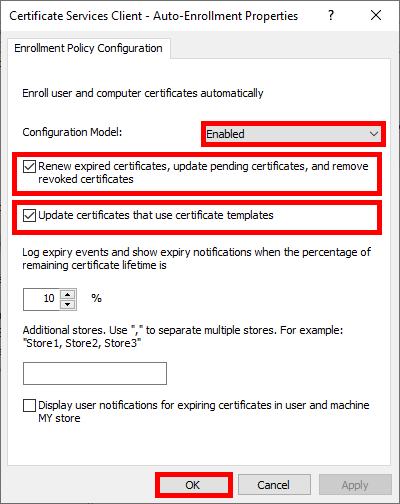

- Aller dans Configuration de l'ordinateur > Stratégies > Paramètres Windows > Stratégies de sécurité > Stratégies de clé publique et éditer la stratégie Client de services de certificats - Inscription automatique :

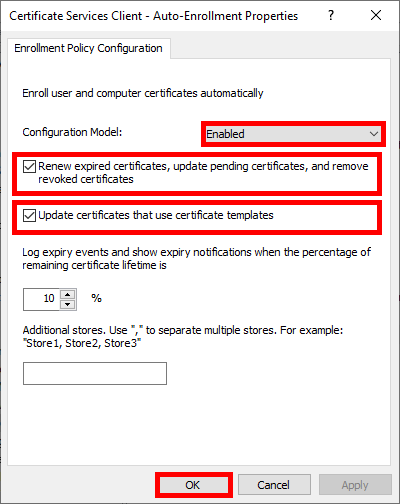

- Activer le Modèle de configuration et cocher les cases pour activer l'automatisation du renouvellement du certificat :

- Effectuer une commande gpupdate pour obtenir un certificat :

C:\> gpupdate

Configurer le rôle NPS

- Ouvrir la console NPS :

Déclarer les points d'accès en tant que clients RADIUS

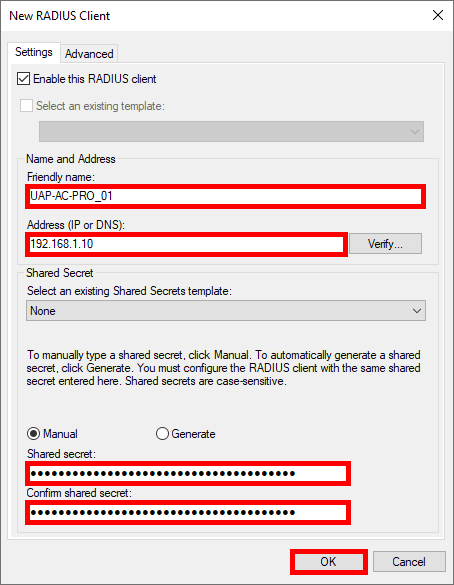

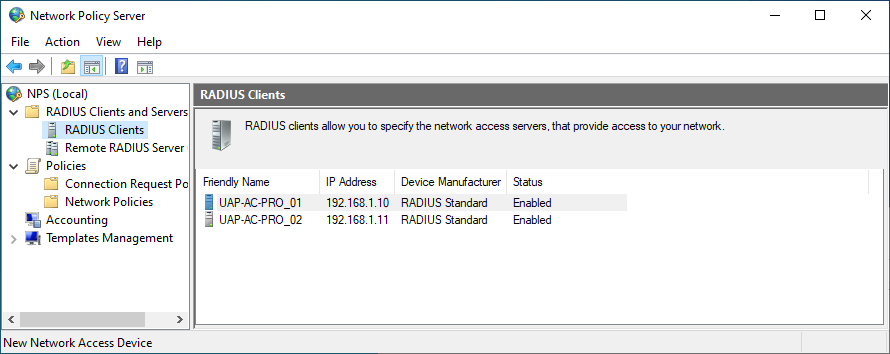

- Se déplacer dans NPS > Clients et serveurs RADIUS > Client RADIUS et cliquer sur Nouveau :

- Pour chaque point d'accès, donner un Nom, définir l'adresse IP et créer un mot de passe fort (utiliser le même pour chaque point d'accès) :

- Devraient être présents tous les points d'accès précédemment ajoutés dans le dossier Clients RADIUS :

Créer une politique réseau

Nous devons maintenant créer une politique réseau où nous définirons quel groupe d'utilisateurs pourra se connecter et les protocoles utilisés.

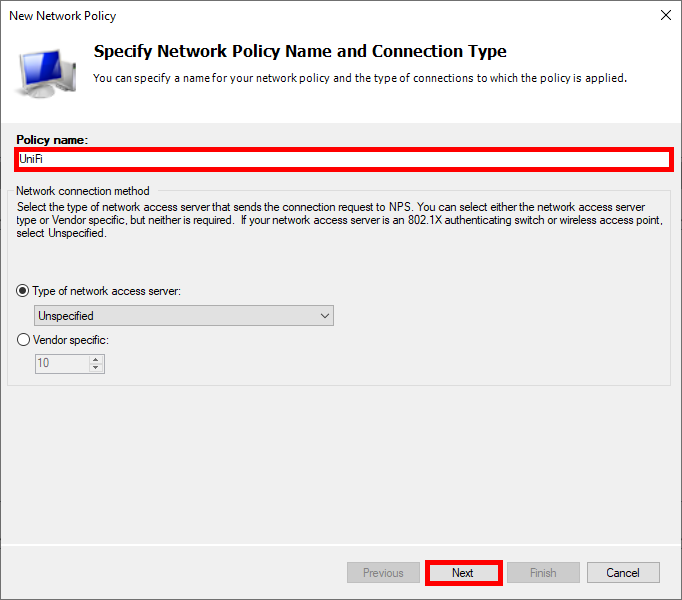

- Cliquer sur Nouveau dans le dossier Politiques réseau :

- Donner un nom à la politique :

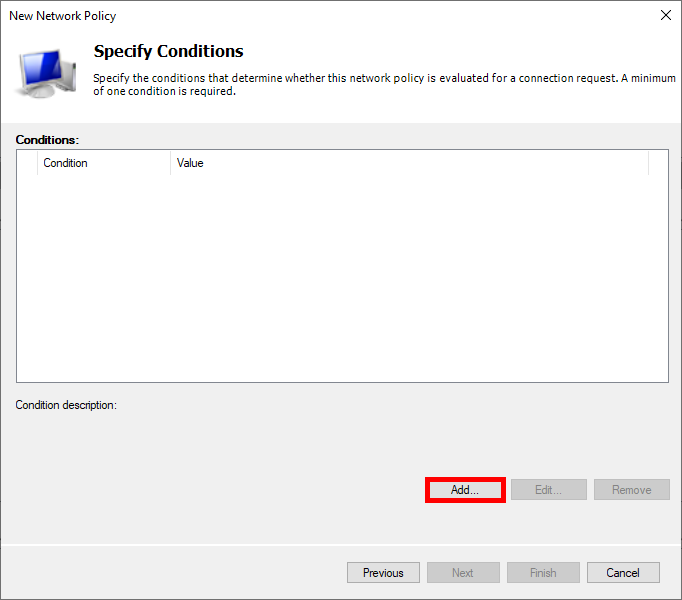

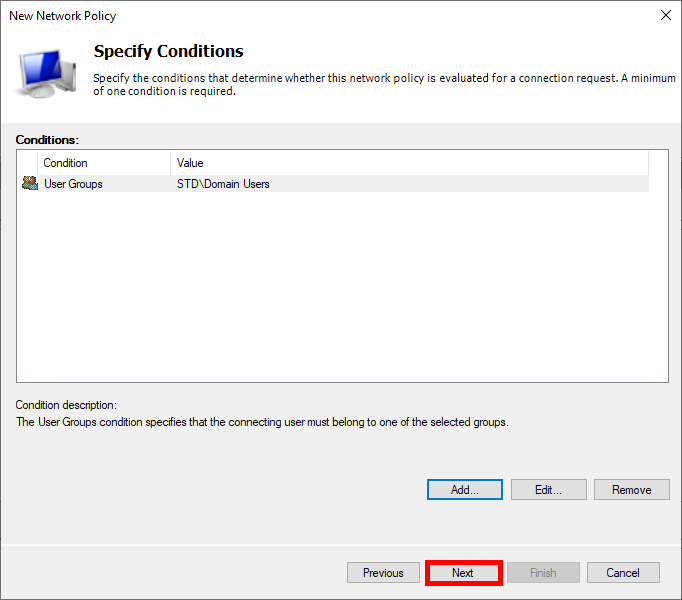

- Cliquer sur Ajouter pour spécifier la condition :

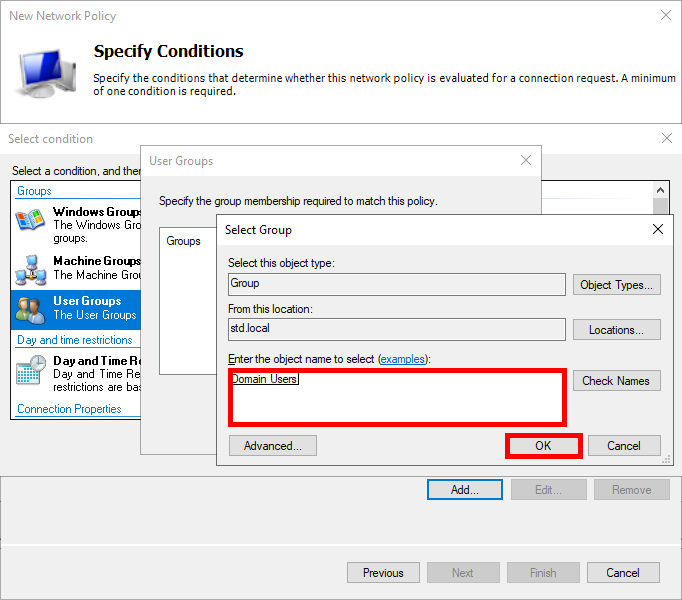

- Sélectionner Groupes d'utilisateurs et cliquer sur Ajouter des groupes… :

- Ajouter un groupe d'utilisateurs Active Directory, tel que Domain Users :

- Cliquer sur Suivant :

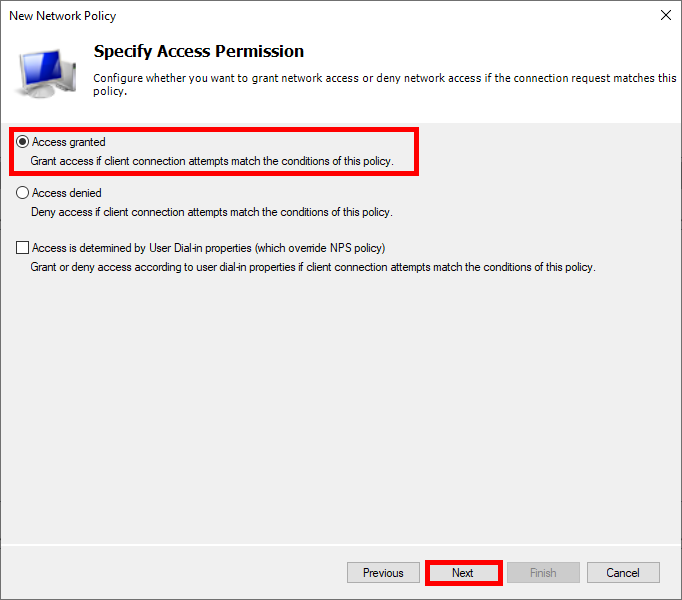

- Sélectionner Accès autorisé :

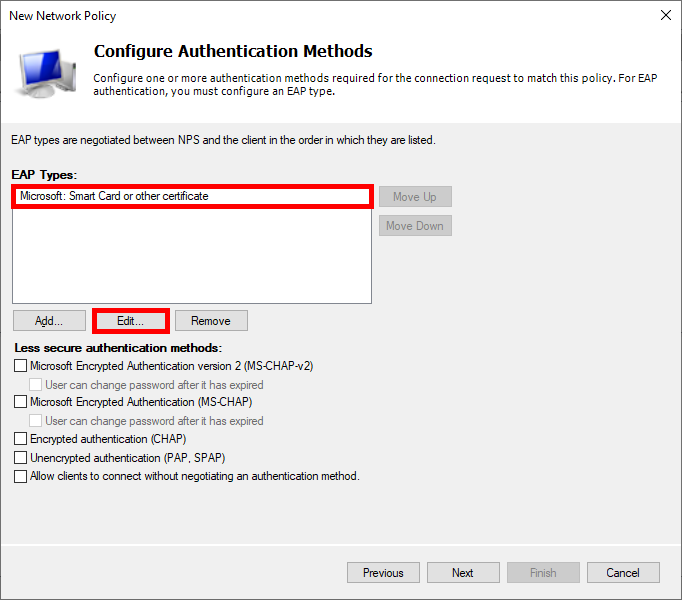

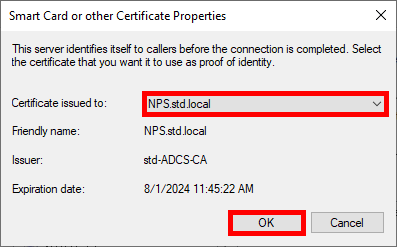

- Choisir Microsoft : Carte à puce ou autre certificat comme type EAP et modifier la configuration :

- Sélectionner le certificat nouvellement déployé :

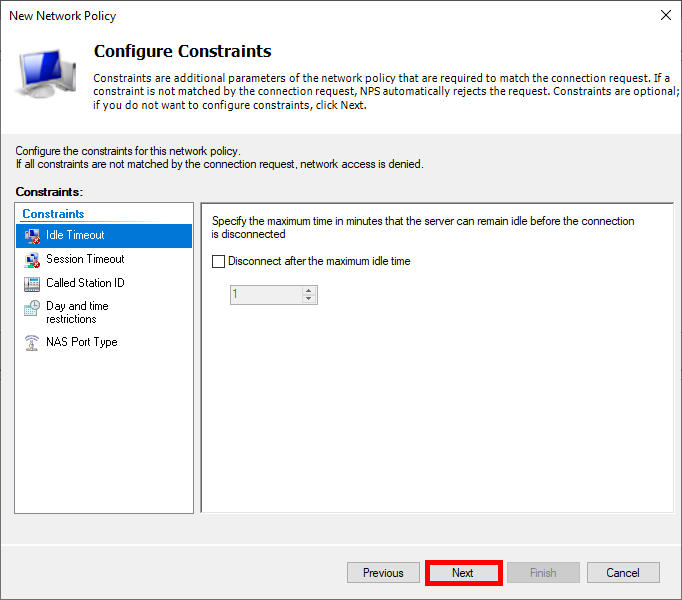

- Cliquer sur Suivant :

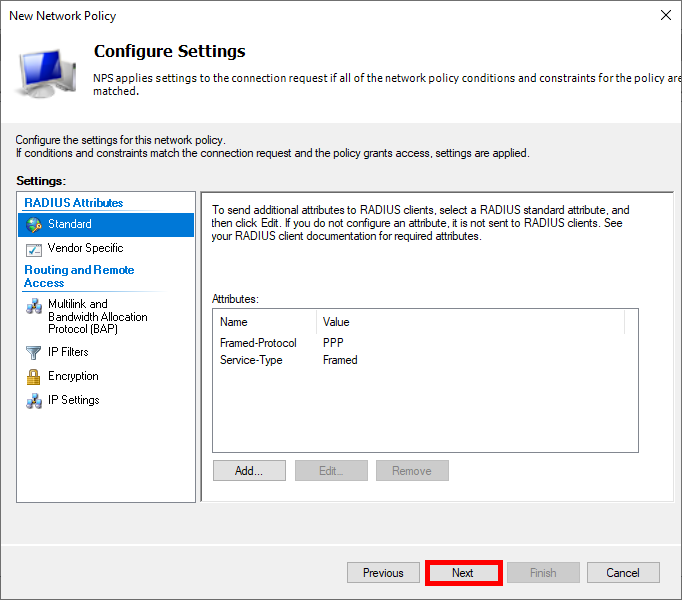

- Cliquer sur Suivant :

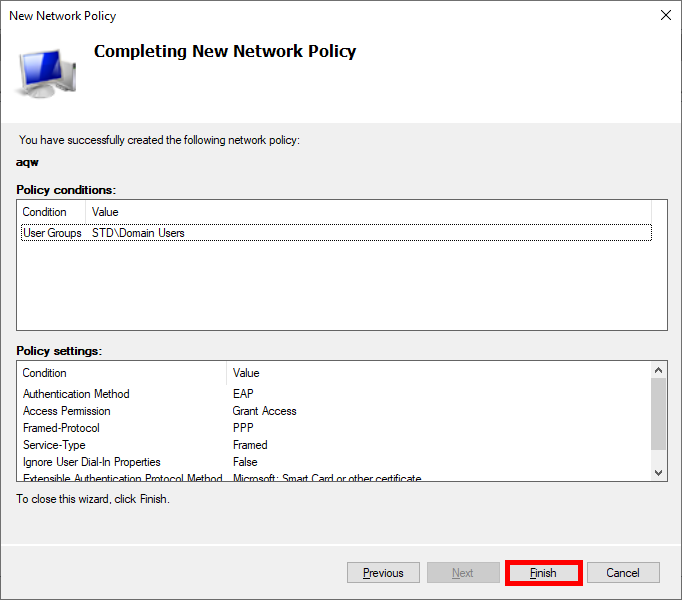

- Enfin, cliquer sur Terminer pour créer la politique :

Serveur UniFi Network

Nous devons maintenant configurer notre Serveur UniFi Network afin d'y intégrer le serveur RADIUS (NPS).

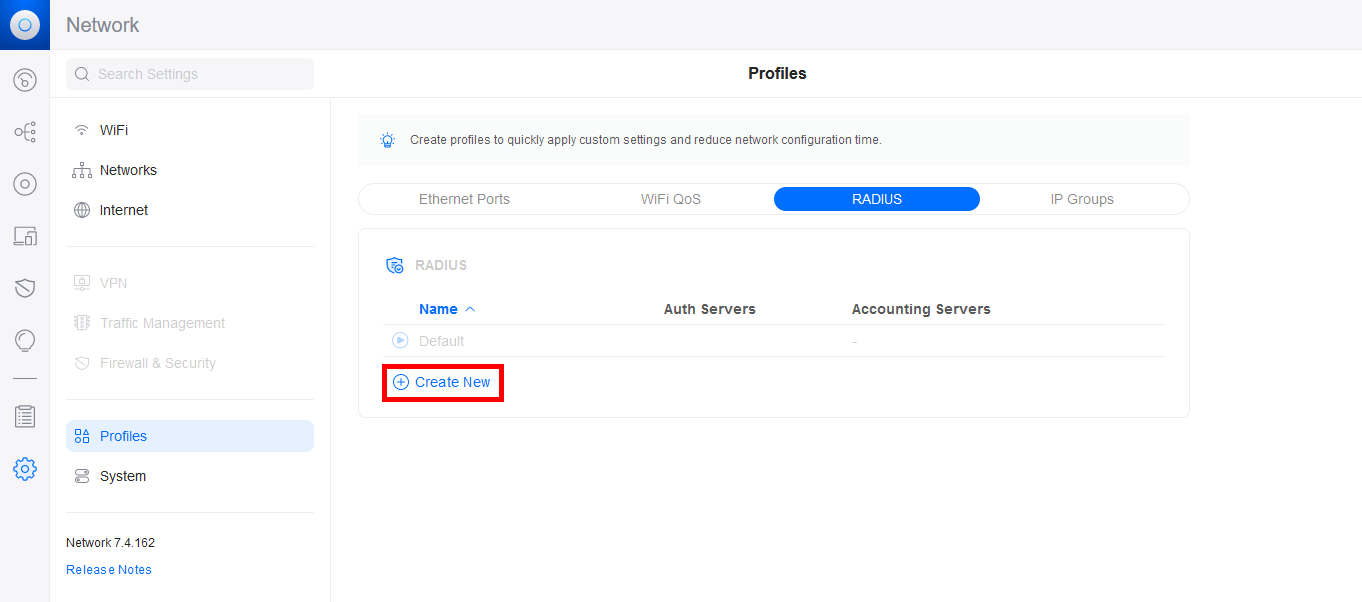

- Accéder au menu Profils et créer un nouveau profil RADIUS :

- Cliquer sur Créer Nouveau :

- Attribuer un Nom au profil RADIUS et ajouter l'adresse IP du serveur NPS au niveau de Authentication Servers et du RADIUS Accounting Servers. Ajouter le mot de passe précédemment configuré sur le serveur NPS, préciser les ports réseau, puis cliquer sur les boutons Ajouter pour valider la configuration :

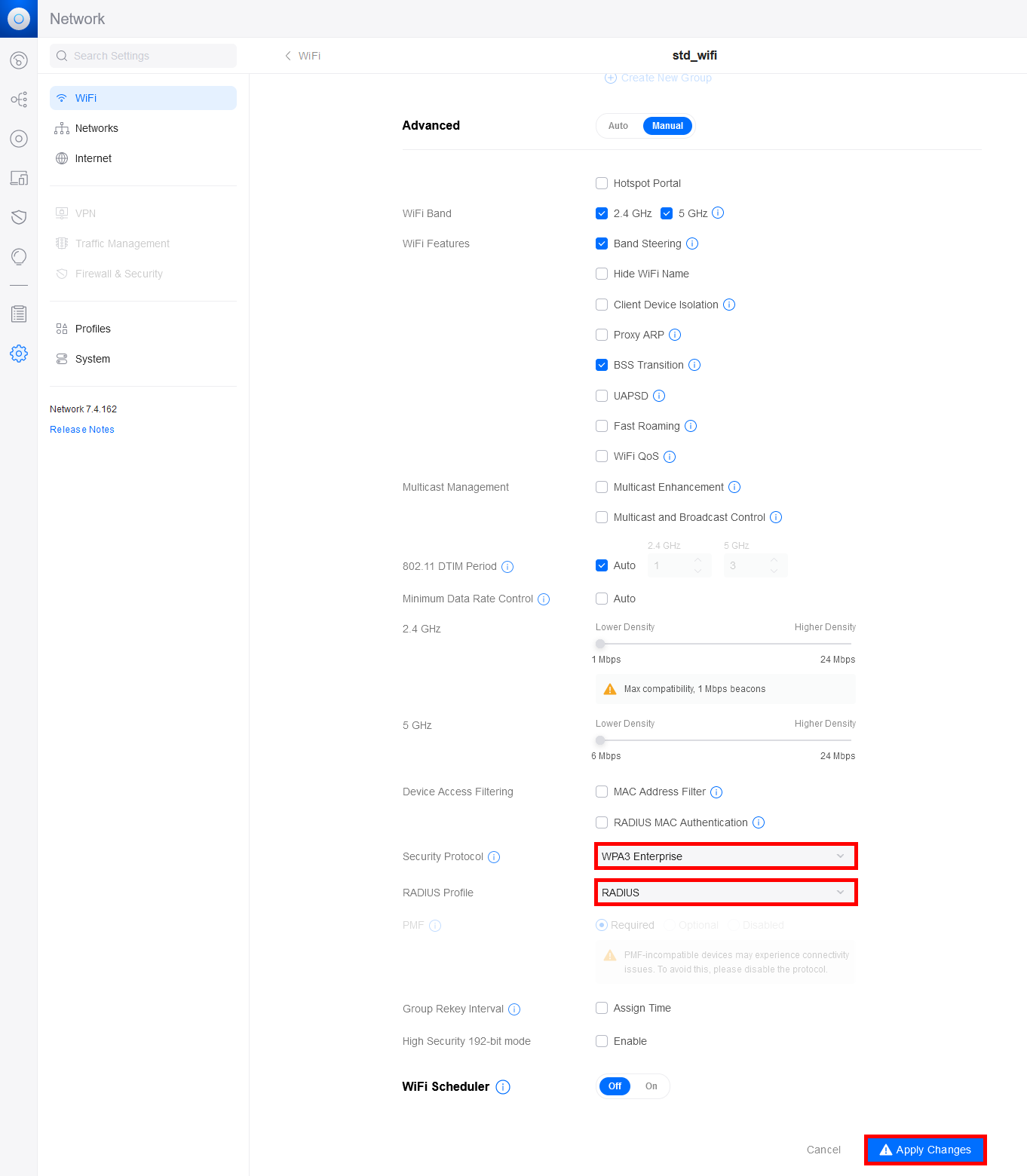

- Maintenant, aller dans le menu WiFi et ajouter un nouveau profil WiFi ou modifier un profil existant :

- Configurez le Protocole de sécurité et le Profil RADIUS :

Supplicant (Stations Windows)

Nous allons maintenant voir comment, depuis un supplicant, obtenir le certificat qui sera utilisé pour l'authentification.

Distribution du certificat du supplicant

Manuellement via la Console de gestion des certificats

- Ouvrir la Console de gestion des certificats pour l'utilisateur actuel sur la machine du supplicant :

- Faire un clic droit sur Personnel et sélectionner Demander un nouveau certificat… :

- Cliquer sur Suivant pour démarrer le processus d'enrôlement du certificat :

- Sélectionner la stratégie d'enrôlement Active Directory et cliquer sur Suivant pour continuer :

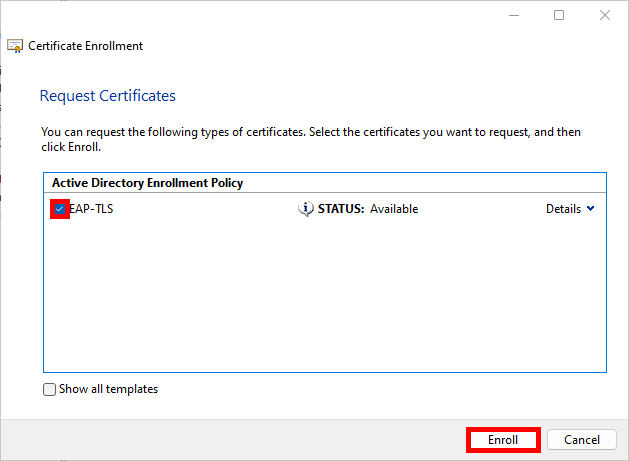

- Sélectionner la stratégie EAP-TLS que nous avons configurée précédemment et cliquer sur Enrôler :

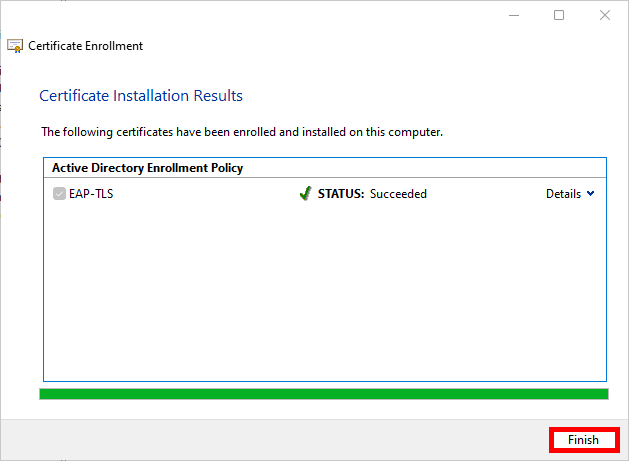

- Cliquer simplement sur Terminer une fois le processus d'enrôlement terminé :

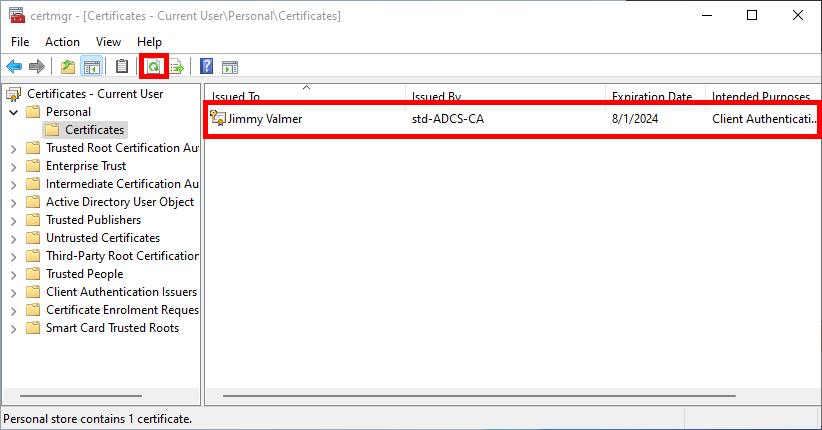

- Après actualisation, le certificat d'authentification du client devrait apparaitre :

Automatiquement via la stratégie de groupe (GPO)

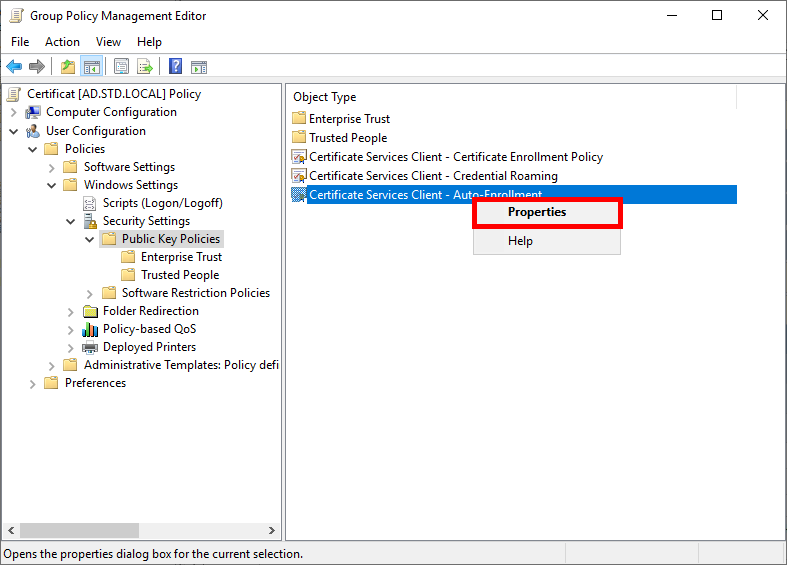

- Accéder à Configuration utilisateur > Stratégies > Paramètres Windows > Paramètres de sécurité > Stratégies de clés publiques et modifiez la stratégie Client des services de certificats - Inscription automatique :

- Activer le Modèle de configuration et cocher les cases pour activer l'automatisation du renouvellement des certificats :

- Effectuer une mise à jour des stratégies avec

gpupdatepour obtenir un certificat :

C:\> gpupdate

Les supplicants peuvent maintenant se connecter au réseau WiFi WPA Enterprise en utilisant EAP-TLS.