AD CS : Configuration de l'authentification par certificat ordinateurs

- Mise à jour le 10 mars 2025

J'ai déjà détaillé la configuration d'une architecture WPA Enterprise avec EAP-TLS en utilisant un certificat utilisateur. Vous pouvez trouver le tutoriel ici. Cela fonctionne très bien, mais dans certaines situations, ce n'est pas toujours adapté, car dans ce mode de fonctionnement la connexion réseau ne sera établie qu'une fois la session utilisateur ouverte.

- Cela pose les problèmes suivants :

- Les scripts GPO qui sont censés s'exécuter au démarrage ne fonctionneront pas

- Nous ne pourrons pas nous connecter à distance à ces ordinateurs si la session est fermée

Pour remédier à cela, nous devons utiliser l'authentification par ordinateur. Avec cette méthode, l'ordinateur établira une connexion dès le démarrage du système, c'est-à-dire dès l'écran de verrouillage.

Dans ce guide, je décrirai les étapes nécessaires pour déployer des certificats d'ordinateur dans une architecture AD CS, afin que vous puissiez vous authentifier avec ces derniers.

Ce guide part du principe que l'architecture AD CS est déjà installée et opérationnelle. Pour une explication détaillée de la configuration d'une architecture AD CS, suivez ce magnifique lien : Mise en œuvre du WPA Enterprise (802.1X et RADIUS) avec EAP-TLS sur les points d'accès WiFi UniFi.

Ajout du modèle d'authentification pour les postes de travail

Depuis le serveur AD CS, nous allons créer un modèle de certificat pour les postes de travail, ce qui nous permettra de générer les certificats utilisés pour l'authentification des ordinateurs.

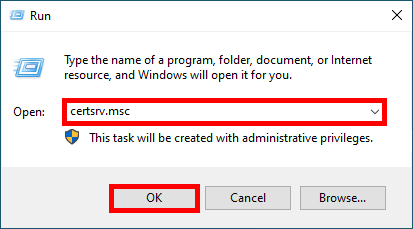

- Ouvrez la console de gestion de l'Autorité de Certification :

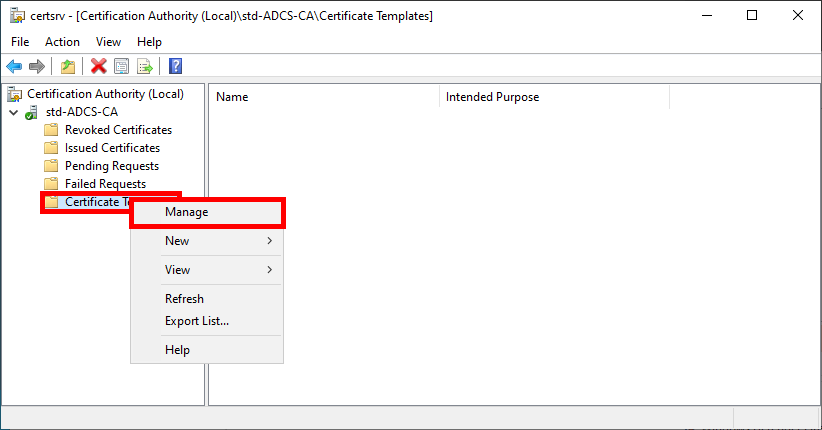

- Ouvrez la Console des Modèles de Certificats en cliquant avec le bouton droit sur le dossier Modèles de Certificats et en sélectionnant Gérer :

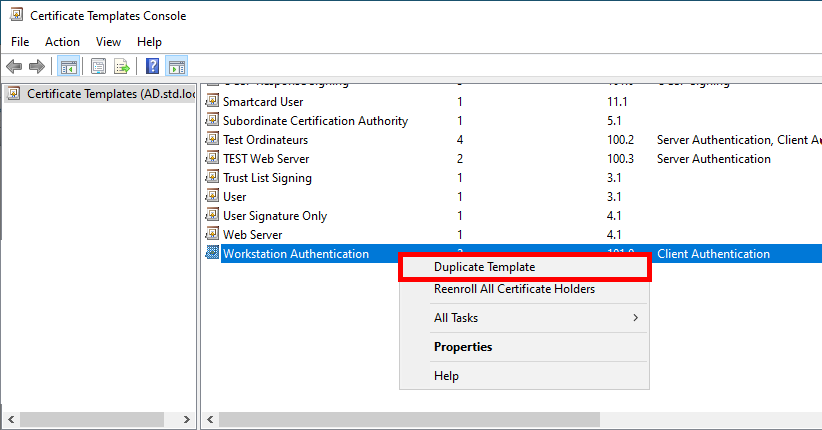

- Cliquez avec le bouton droit sur le modèle Workstation Authentication et sélectionnez Dupliquer le Modèle :

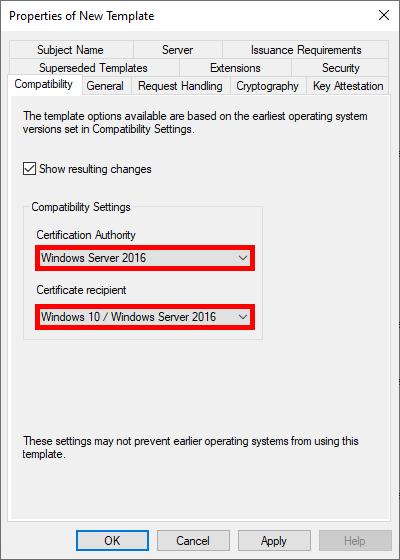

- Optionnel, mais si vous disposez d'une architecture récente, définissez les Paramètres de Compatibilité pour les systèmes les plus récents :

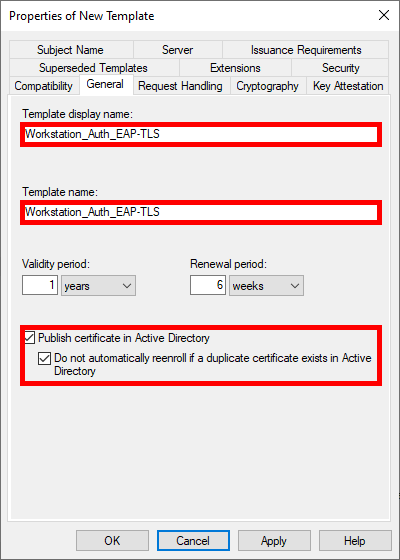

- Donnez un nom au Modèle :

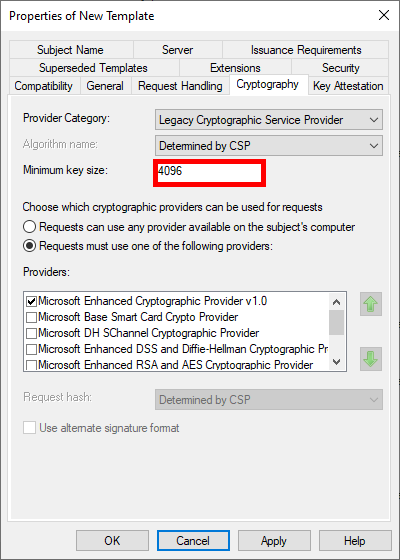

- Augmentez la taille de la clé pour une meilleure sécurité :

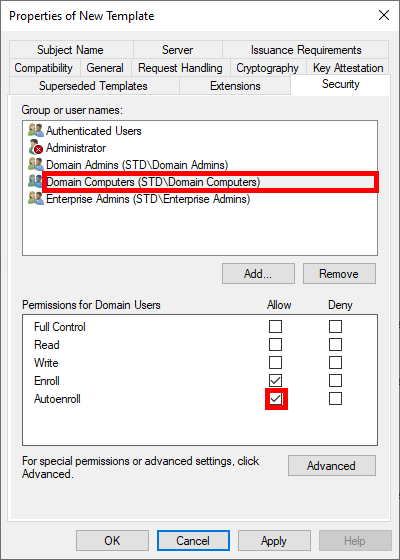

- Pour activer le déploiement automatique des certificats via une GPO, cochez la case Inscription automatique pour les Ordinateurs du Domaine :

Enfin, cliquez sur OK pour créer le modèle.

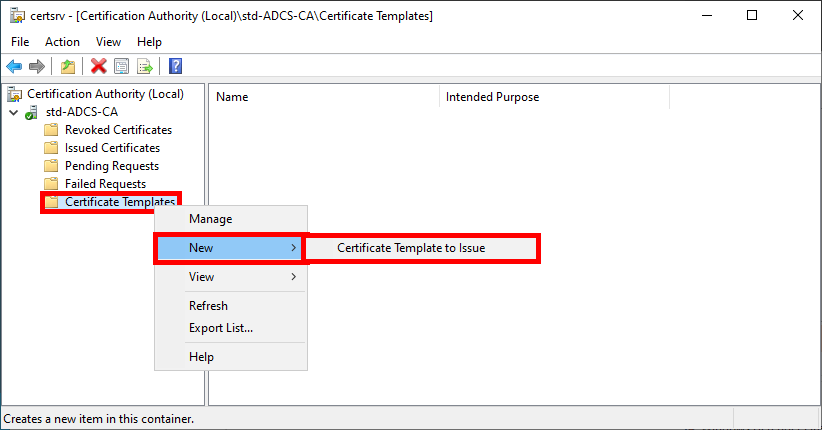

- Depuis la console de gestion de l'Autorité de Certification, cliquez avec le bouton droit sur Modèles de Certificat et sélectionnez Nouveau > Modèle de Certificat à délivrer :

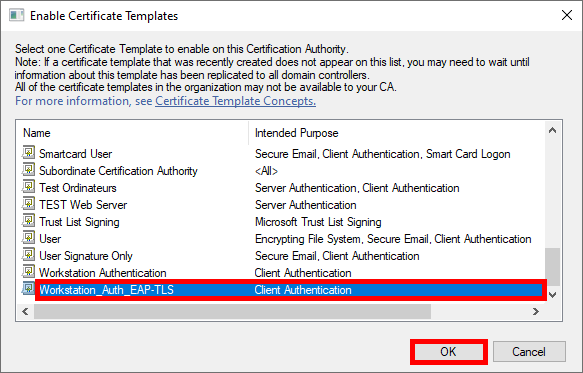

- Sélectionnez le modèle

Workstation_Auth_EAP-TLScréé précédemment :

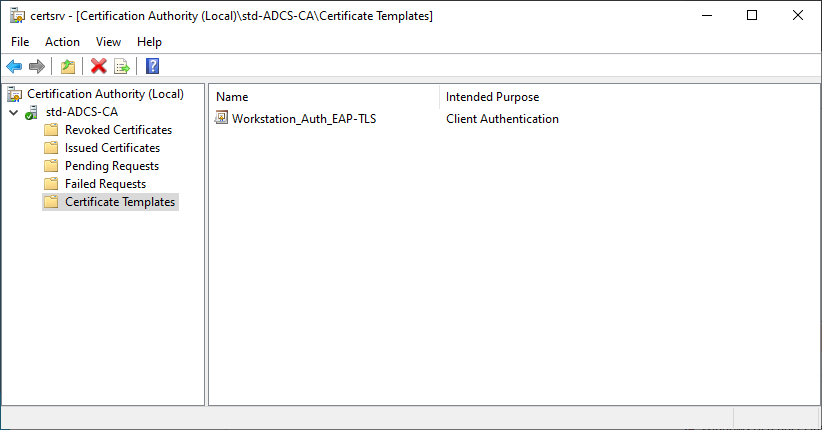

- Le modèle

Workstation_Auth_EAP-TLSdevrait apparaître dans le dossier Modèles de Certificat :

Configurer le serveur NPS

Nous devons configurer notre serveur NPS (qui est le serveur RADIUS dans l'écosystème Microsoft) afin d'accepter l'authentification pour un groupe d'ordinateurs. Je ne détaillerai pas ici l'ensemble du processus d'installation, car je l'ai déjà expliqué : ici.

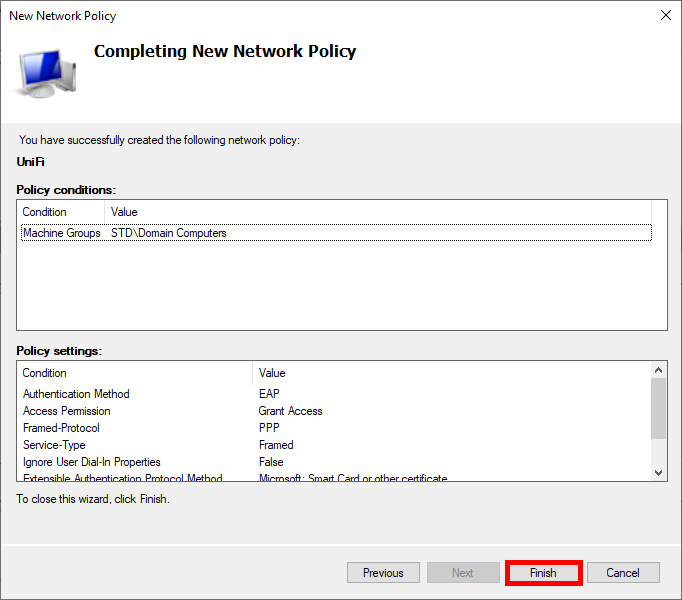

Je vais donc simplement décrire ci-dessous comment créer une stratégie réseau dans laquelle nous définissons le groupe d'ordinateurs qui pourront se connecter au réseau.

- Depuis la console Network Policy Server, cliquez sur Nouveau depuis le dossier Stratégies réseau :

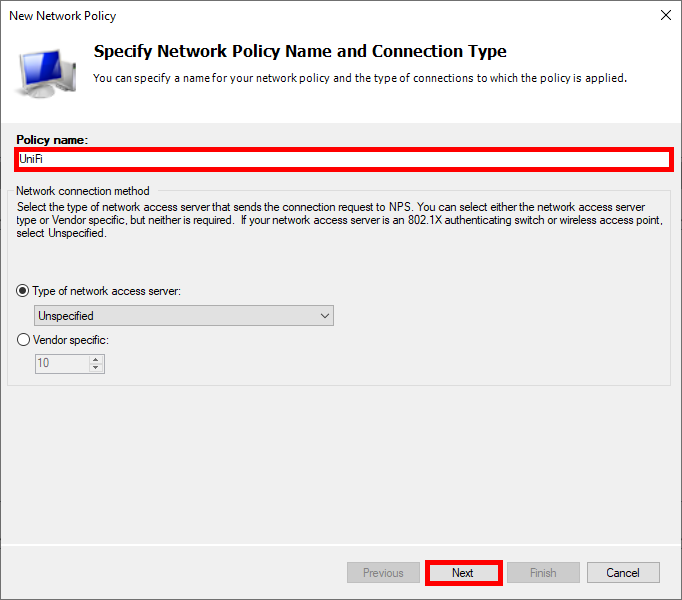

- Attribuez un nom à la stratégie :

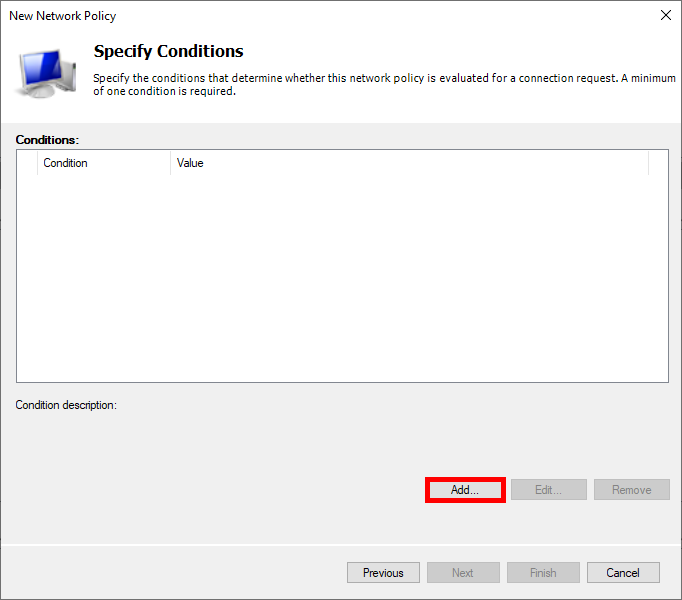

- Cliquez sur Ajouter… pour spécifier la condition :

- Sélectionnez Groupes d’ordinateurs, puis cliquez sur Ajouter des groupes… :

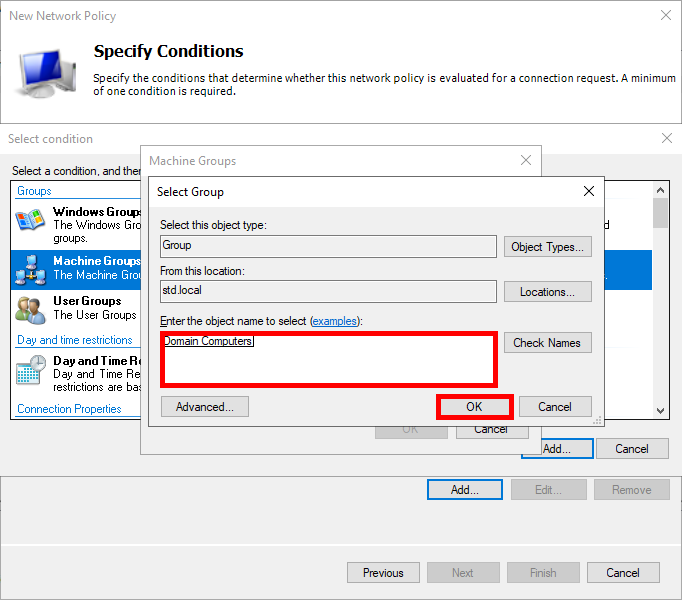

- Ajoutez un groupe d’ordinateurs Active Directory, tel que Ordinateurs du Domaine :

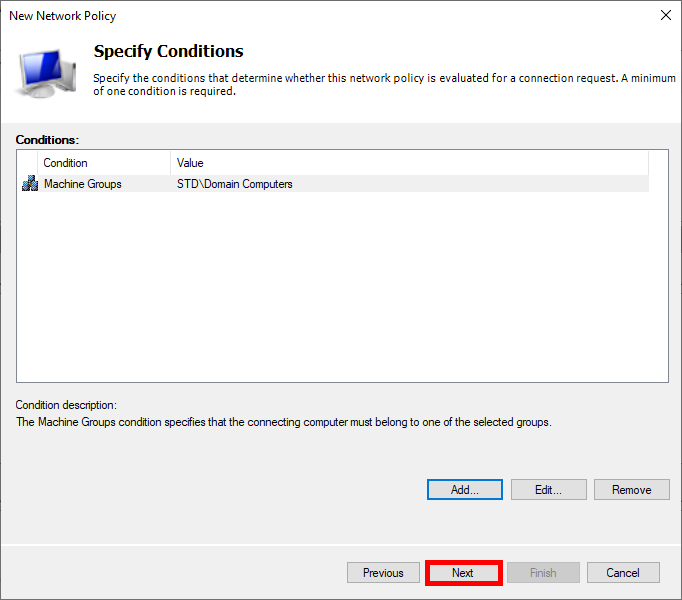

- Cliquez sur Suivant :

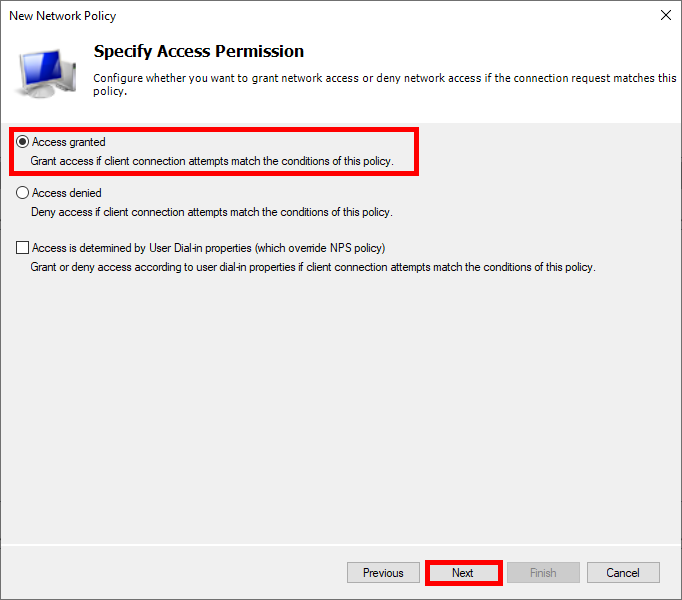

- Sélectionnez Accès accordé :

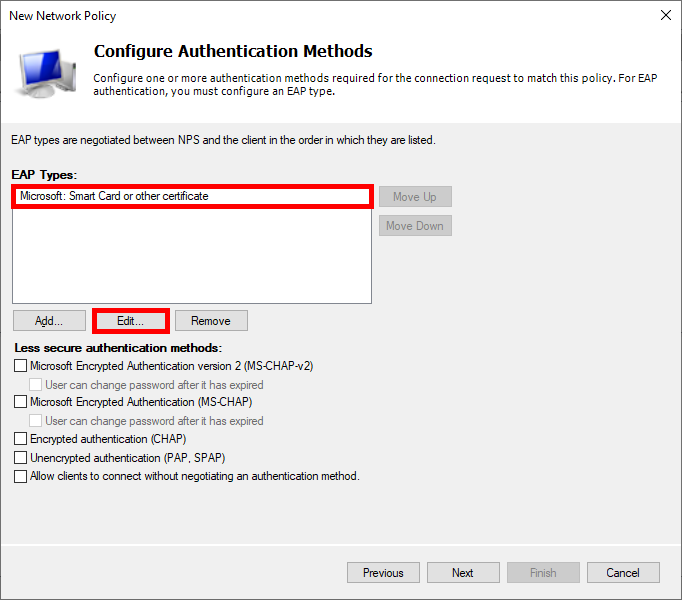

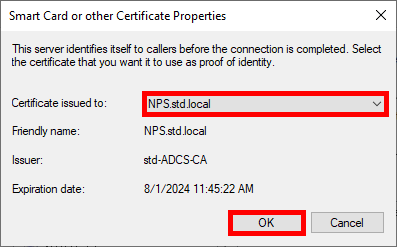

- Choisissez Microsoft: Carte à puce ou autre certificat comme type EAP et modifiez la configuration :

- Sélectionnez le certificat précédemment émis :

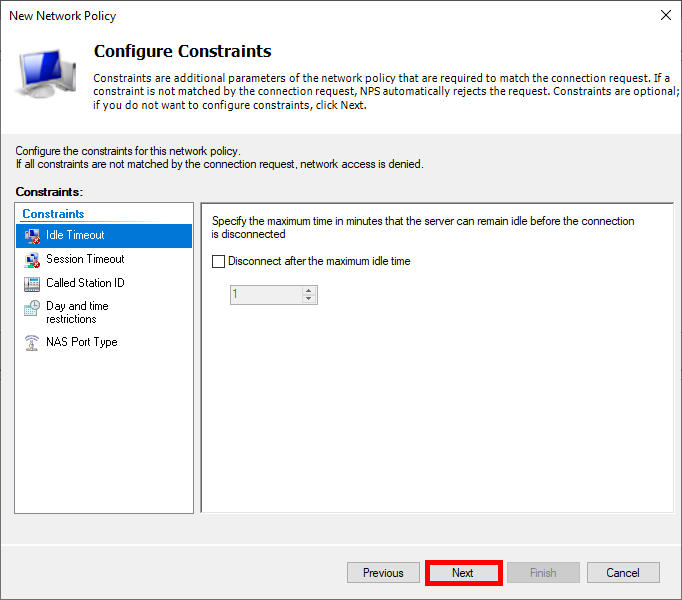

- Cliquez sur Suivant :

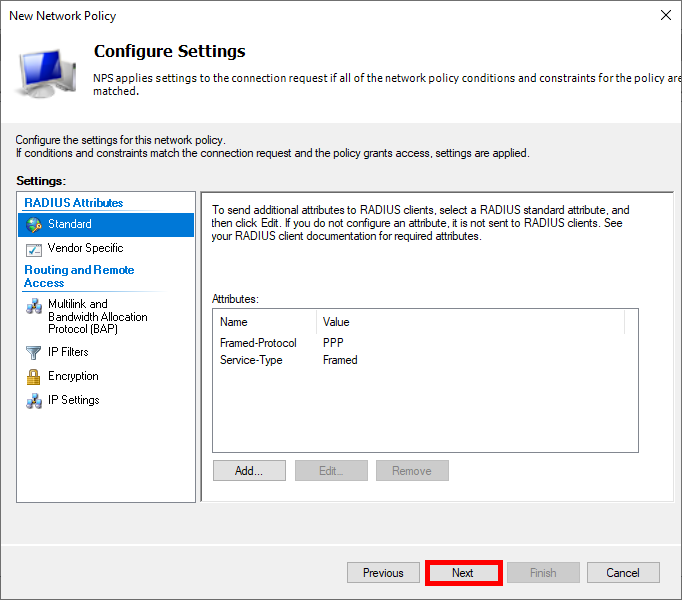

- Cliquez à nouveau sur Suivant :

- Enfin, cliquez sur Terminer pour créer la stratégie :

Déploiement des certificats

Une fois que l'AD CS est correctement configuré, nous pouvons demander un certificat pour les postes de travail depuis n'importe quel ordinateur du domaine.

Manuellement depuis la Console de Gestion des Certificats

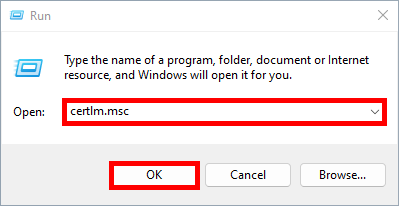

- Depuis un ordinateur utilisateur, ouvrez la Console de Gestion des Certificats pour l'ordinateur local :

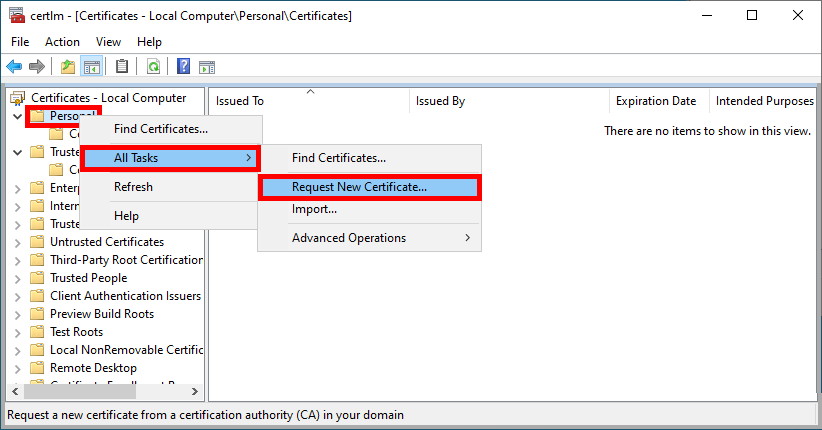

- Cliquez avec le bouton droit sur le dossier Personnel et sélectionnez Demander un nouveau certificat… :

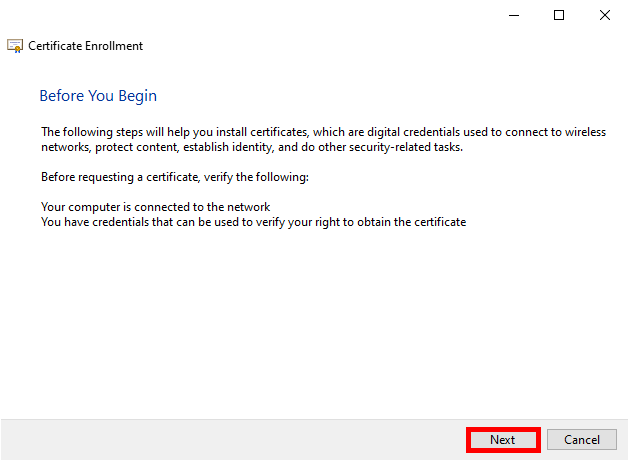

- Cliquez sur Suivant pour démarrer le processus d'enrôlement du certificat :

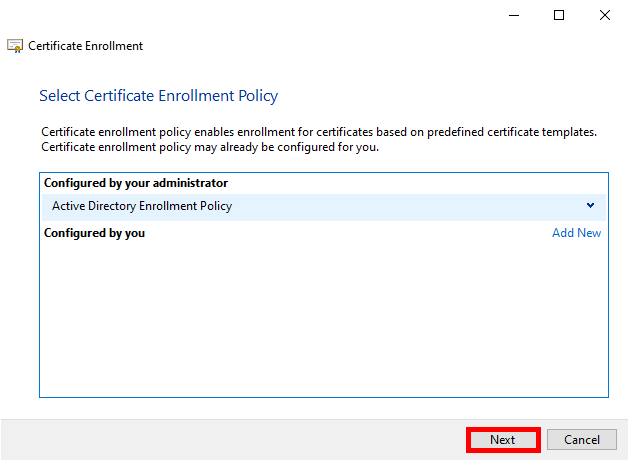

- Sélectionnez la Stratégie d'inscription à Active Directory et cliquez sur Suivant pour continuer :

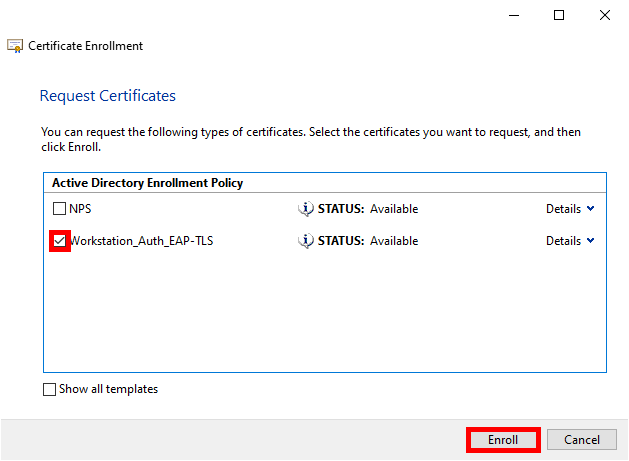

- Sélectionnez la stratégie Workstation définie précédemment et cliquez sur Inscription :

- Cliquez simplement sur Terminer une fois le processus d'inscription terminé :

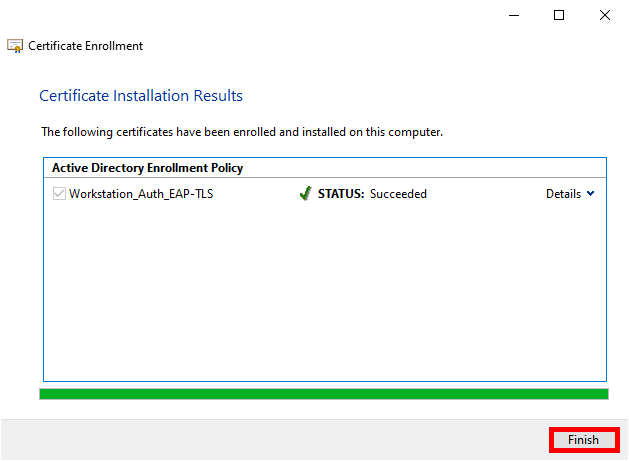

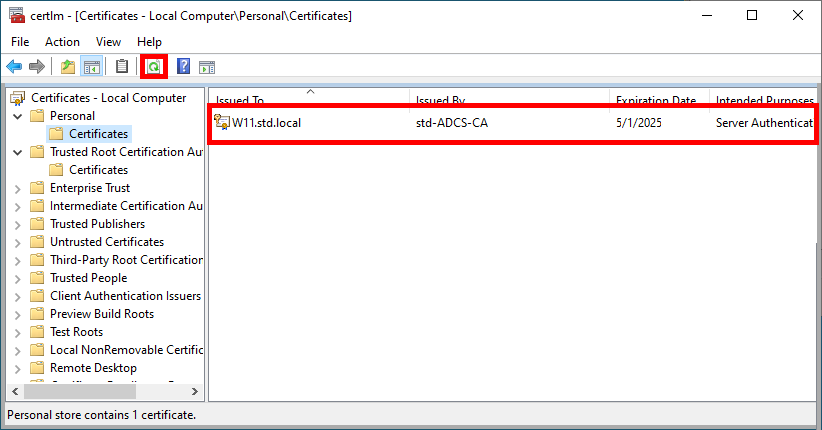

- Après avoir cliqué sur Actualiser, vous devriez voir le certificat de votre ordinateur apparaître :

Automatiquement avec une Stratégie de Groupe (GPO)

Pour automatiser le processus de renouvellement des certificats, nous pouvons créer une GPO à appliquer aux ordinateurs du domaine.

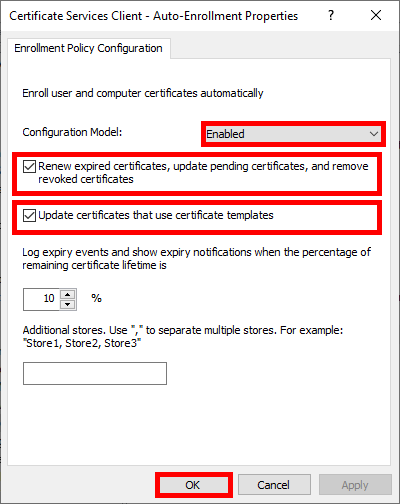

- Allez dans Configuration de l'ordinateur > Stratégies > Paramètres Windows > Paramètres de sécurité > Stratégies de clé publique et modifiez la stratégie Client des services de certificats - Inscription automatique :

- Activez le Modèle de configuration et cochez les cases pour activer le renouvellement automatique des certificats :

- Exécutez gpupdate pour obtenir un certificat :

C:\> gpupdate