Comment configurer l'authentification RADIUS sur un switch Cisco

- Mise à jour le 10 avril 2025

Introduction

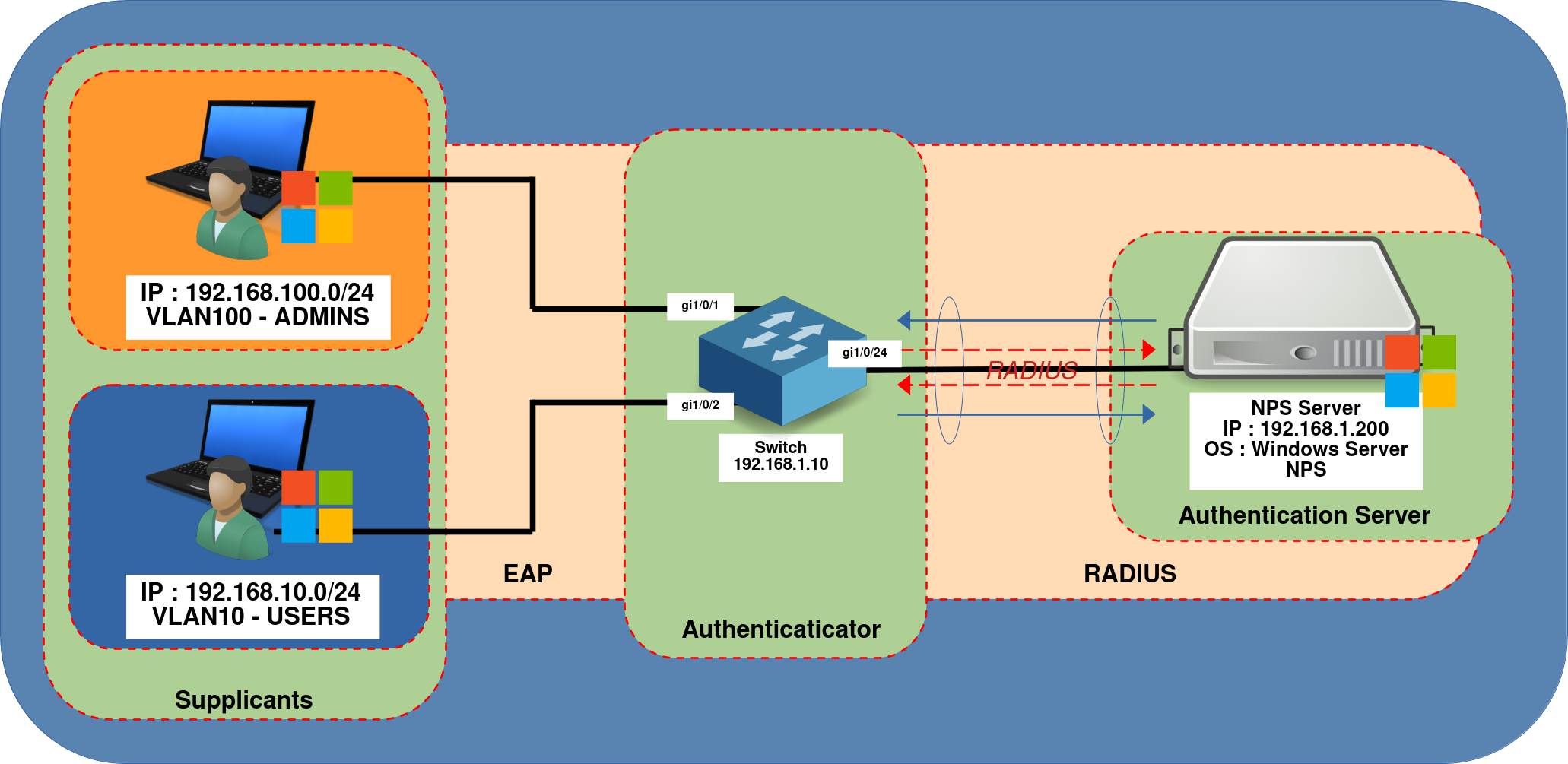

J'ai beaucoup parlé de la mise en œuvre de l'authentification RADIUS dans un environnement Microsoft pour le WiFi (également connu sous le nom de WiFi Enterprise). Vous pouvez consulter cet excellent tutoriel : Déployer WPA Enterprise EAP-TLS sur UniFi WiFi.

Mais qu'en est-il des connexions réseau par câble ? Comment protéger également l'accès physique ? Un attaquant pourrait facilement accéder au réseau d'entreprise en se connectant directement à un switch. Je vais donc vous montrer comment autoriser uniquement les appareils identifiés à accéder au réseau d'entreprise.

- J'ai testé cette configuration sur les switches suivants :

- Modèle de switch : Cisco SG550X

- Modèle de switch : Cisco SG350X

- Modèle de switch : Cisco CBS250

- Modèle de switch : Cisco Catalyst 1300

Configuration de NPS

Je ne vais pas détailler ici l'ensemble du processus d'installation de NPS, car je l'ai déjà expliqué ici. Je vais simplement montrer comment ajouter l'adresse IP de notre switch afin qu'il puisse communiquer avec notre serveur NPS.

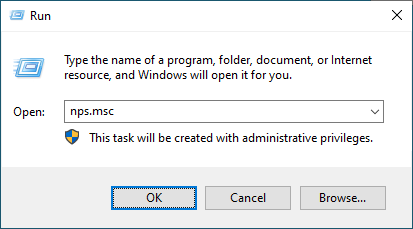

- Ouvrez la console Network Policy Server :

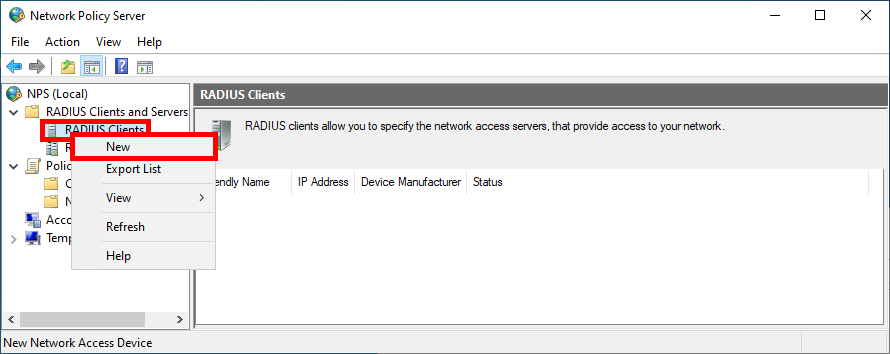

- Accédez à NPS > RADIUS Clients and Servers > RADIUS Client et cliquez sur New :

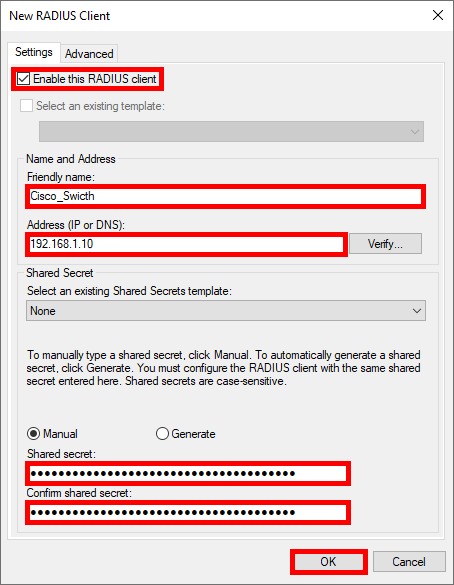

- Donnez un Nom, définissez l'adresse IP et créez un mot de passe fort à partager avec le switch (voir ci-dessous) :

- Une fois validé, vous devriez voir l'entrée Cisco_Switch dans le dossier RADIUS Clients :

Postes clients Windows

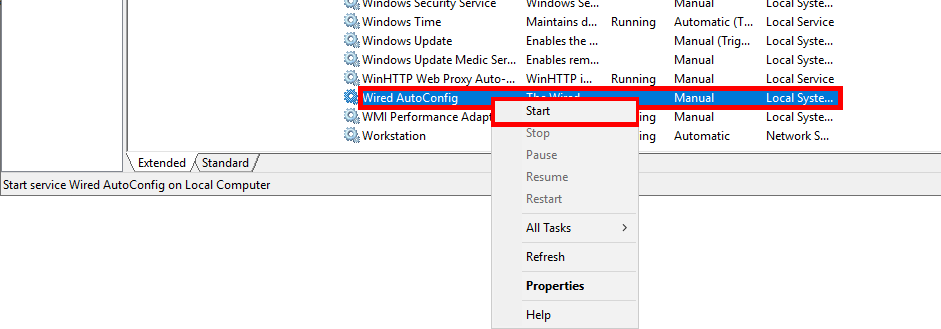

Sur les postes clients Windows, nous devons d'abord démarrer le service Wired AutoConfig (dot3svc). Ce service est responsable de l'authentification IEEE 802.1X sur les interfaces Ethernet.

- Depuis une invite PowerShell, démarrez le service

dot3svc:

Start-Service -Name "dot3svc"- Ou depuis la console Services :

Switch Cisco

Enfin, nous allons configurer le switch en déclarant simplement notre serveur RADIUS, avec son adresse IP et le mot de passe défini précédemment. Nous devons également configurer son adresse IP.

Attribution manuelle de VLAN

- Configurer l'adresse IP du switch :

Cisco# conf t

Cisco(config)# interface vlan 1

Cisco(config-if)# ip address 192.168.1.10 255.255.255.0- Activer

dot1x:

Cisco(config)# dot1x system-auth-control- Déclarer le serveur RADIUS (NPS) :

Cisco(config)# !OLD : radius-server host 192.168.1.200 key <password> auth-port 1812 acct-port 1813

Cisco(config)# encrypted radius-server host 192.168.1.200 key <password>- Configurer l'interface

gi1/0/1:

Cisco(config)# interface gi1/0/1

Cisco(config-if)# switchport mode access

Cisco(config-if)# switchport access vlan 100

Cisco(config-if)# dot1x reauthentication

Cisco(config-if)# dot1x max-login-attempts 5

Cisco(config-if)# dot1x port-control auto- Configurer l'interface

gi1/0/2:

Cisco(config)# interface gi1/0/2

Cisco(config-if)# switchport mode access

Cisco(config-if)# switchport access vlan 10

Cisco(config-if)# dot1x reauthentication

Cisco(config-if)# dot1x max-login-attempts 5

Cisco(config-if)# dot1x port-control auto- Configurer l'interface

gi1/0/24:

Cisco(config)# interface gi1/0/24

Cisco(config-if)# switchport mode access

Cisco(config-if)# switchport access vlan 1Attribution automatique du VLAN

Dans une architecture multi-réseaux, la configuration automatique des VLAN peut être une option intéressante. Elle permet d'auto-configurer le VLAN sur le port du switch en fonction du groupe Active Directory de l'utilisateur. Consultez le tutoriel “Gestion des VLAN sur un serveur RADIUS NPS avec des points d'accès UniFi” pour savoir comment configurer le serveur NPS.

- Activer la fonctionnalité

radius-attributesVLAN pour les interfacesgi1/0/1etgi1/0/2:

Cisco(config)# interface range gi1/0/1,gi1/0/2

Cisco(config-if)# dot1x reauthentication

Cisco(config-if)# dot1x max-login-attempts 5

Cisco(config-if)# dot1x port-control auto

Cisco(config-if)# dot1x radius-attributes vlan